Selamlar arkadaşlar, Guacamole’umuzun LDAP ile yapılandırması işlemlerine hoşgeldiniz. Sistemimde UCS ile kurulmuş bir AD sistemi var ve bununla birlikte LDAP bağlantısı sağlayacağız. UCS ücretsiz bir LDAP ve Domain hizmetidir. Kontrol etmek ve indirmek isterseniz buraya tıklayabilirsiniz.

İlk olarak buraya tıklayarak Offical Guacamole web sitesinden gerekli olan Extension’ımızı indireceğiz. Sitemize girdiktan sonra Download tuşuna basın ve “guacamole-auth-ldap-1.5.5.tar.gz” (sürüm ve ad değişebilir) indirin ve Ubuntu sisteminize atın.

Sonrasında Terminal’de sudo olduktan sonra aşağıdaki adımlar ile LDAP ayarlarınızı yapmaya başlayabilirsiniz.

> tar -xzf guacamole-auth-ldap-1.5.5.tar.gzKomudumuz ile tar dosyamızı açıyoruz.

> sudo cp guacamole-auth-ldap-1.5.5/guacamole-auth-ldap-1.5.5.jar /etc/guacamole/extensions/Tar içerisinde bulunan .jar uzantılı dosyamızı Extensions klasörümüzün altına kopyalıyoruz.

> sudo nano /etc/guacamole/guacamole.propertiesDosyasını nano ile açarak gerekli olan LDAP ayarlamalarımızı yapıyoruz. İlk cümle iki yapılandırmada da olmalı.

auth-provider: net.sourceforge.guacamole.net.auth.ldap.LDAPAuthenticationProvider

### LDAP SETTINGS for UCS univention

ldap-hostname: 192.168.1.7

ldap-port: 389

ldap-user-base-dn: cn=Users,dc=sistemdostu,dc=local

ldap-username-attribute: uid

ldap-config-base-dn: cn=Users,dc=sistemdostu,dc=local

ldap-search-bind-dn: uid=admin,cn=Users,dc=sistemdostu,dc=local

ldap-search-bind-password: sistem123.,auth-provider: net.sourceforge.guacamole.net.auth.ldap.LDAPAuthenticationProvider

### LDAP SETTINGS for Windows AD

ldap-hostname: 192.168.1.7

ldap-port: 389

ldap-encryption-method: none

ldap-user-base-dn: CN=Users,DC=sistemdostu,DC=local

ldap-username-attribute: samAccountName

ldap-config-base-dn: CN=Users,DC=sistemdostu,DC=local

ldap-search-bind-dn: admin@sistemdostu.local

ldap-search-bind-password: sistem123.,yukarıdaki gibi düzenlemeler yaptıktan sonra aşağıdaki kodlar ile tomcat9 ve guacd ye restart atmanız gerekmektedir. NOT : admin kullanıcınız domain admin gibi gruplara eklenmiş, domaininizde yetkili bir kullanıcı olmalı.

> systemctl restart tomcat9

> systemctl start guacd

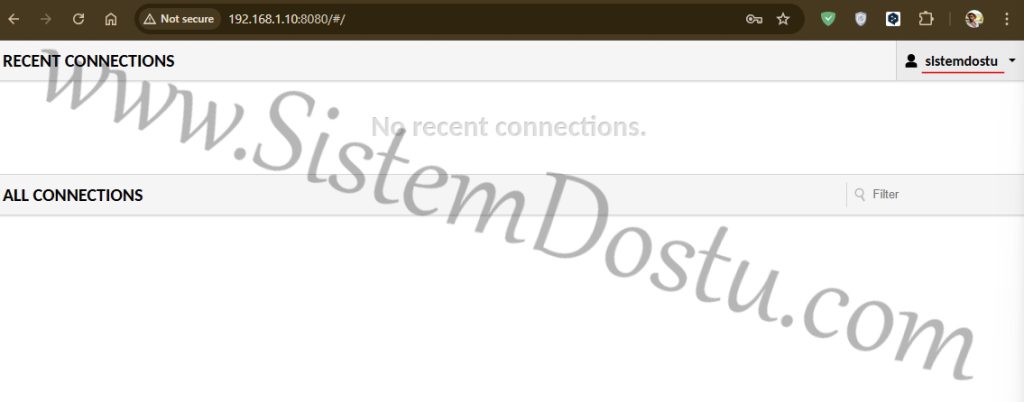

Daha sonra LDAP’da bulunan kullanıcılarınızla giriş yapmaya başlayabilirsiniz.

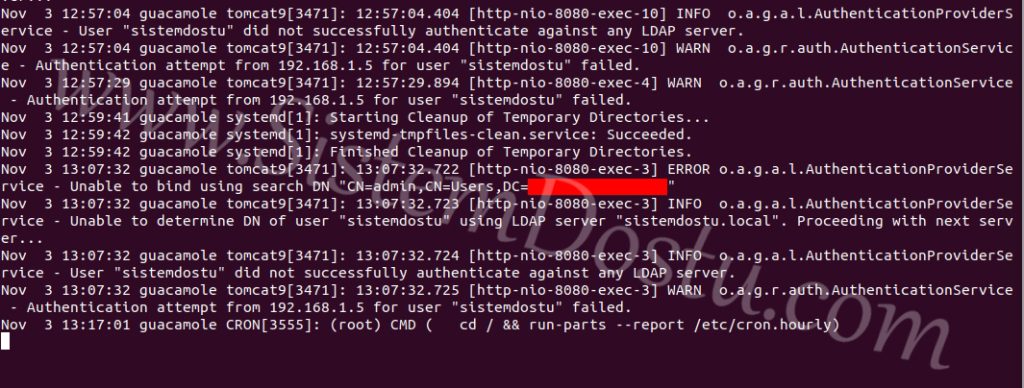

Hata olması durumunda ki ben ilk yaparken ldap-search-bind-dn adresini yanlış yazıyormuşum. Hata ayıklamak için;

> tail -f /var/log/syslogKomutunu kullanabilirsiniz bu sayede nerede hata olduğunu görebilirsiniz.

LDAP sorgularınızın doğruluğunu kontrol etmeniz için ise aşağıdaki komutları kullanabilirsiniz.

LDAP-Utils kurulumu :

> apt install ldap-utilsKurulumun ardından aşağıdaki komutlar ile ldap sorgulamaları yapabilirsiniz.

> ldapwhoami -x -H ldap://192.168.1.7 -D "admin@sistemdostu.local" -w "sistemdostu123."Bu sayede Search-Bind’ı kontrol edebilirsiniz.

Yazımız bu kadar arkadaşlar elimden geldiğinde bilgileri sizinle paylaşmaya çalışıyorum. Herkese kolaylıklar diliyorum. Destek vermek isterseniz Youtube’da bulunan SistemDostu kanalıma abone olmanız için beklemekteyim. 🙂