PFSense Open VPN Kurulumu 1

Selamlar Arkadaşlar bu makalemde sizlere PFSense üzerinde Open VPN ayarlarını ve OpenVPN Client’in nasıl kullanıldığını göstereceğim.

Bu bağlantıyı sağlamanız durumunda, Kullanıcılarınız ofis dışında olsalar dahi internet üzerinden ağınıza bağlanabilir, ağdaki cihazları kullanabilir ve ofis internetiniz üzerinden bağlantı sağlayabilirler. Bu sayede kullanıcılarınız internet trafiklerini gözlemler ve kayıt altına alabilirsiniz.

OpenVPN Modulu PFSense’i kurduğunuzda varsayılan olarak kurulu bir şekilde gelmektedir. Configurasyonunu yapmamız için Sertifikalar üretmeli ve daha sonra aktif etmemiz gerekiyor. Bunlarıda aşağıdaki adımlarda size anlatacağım.

– Sertifika Oluşturma Süreci :

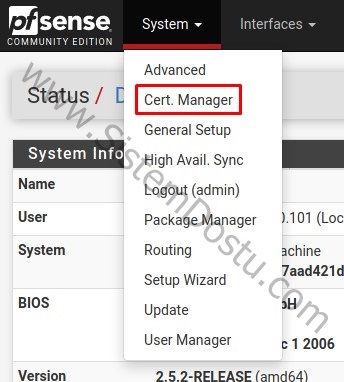

Bunun için System > Cert. Manager sekmesini takip edin.

Açılan pencerede CAs ve Certificates alanları karşımıza çıkmaktadır. Bu alanlardan sertifika oluşturmamız gerekmektedir. İlk olarak CAs kısmında Add ile sertifika ekliyoruz.

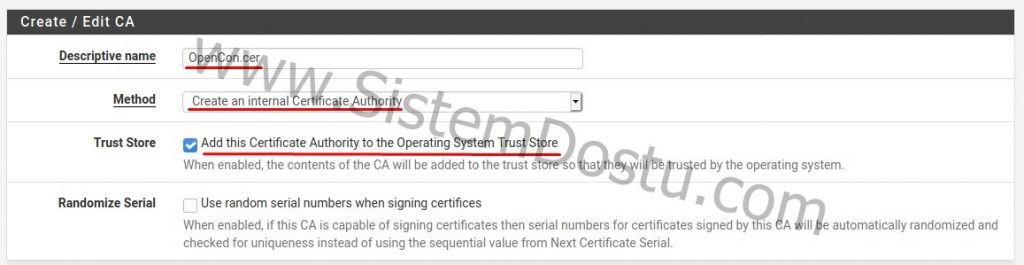

Create / Edit CA alanında :

Descriptive Name alanına sonun “.cer.” li bir sertifika ismi veriyoruz.

Method alanını Create an internal Certificate Authority olarak seçiyoruz.

Trusted Store alanında bulunan Add this Certificate Authority to… alanını işaretliyoruz. Bu alanı işaretlemeniz durumunda Özellikle Windows 8 ve üstü işletim sistemlerinde kolaylık sağlaması adına kendinden imzalı sertifikaları Trusted olarak ekleyecek ve her bağlantınızda bunu size sormayacaktır.

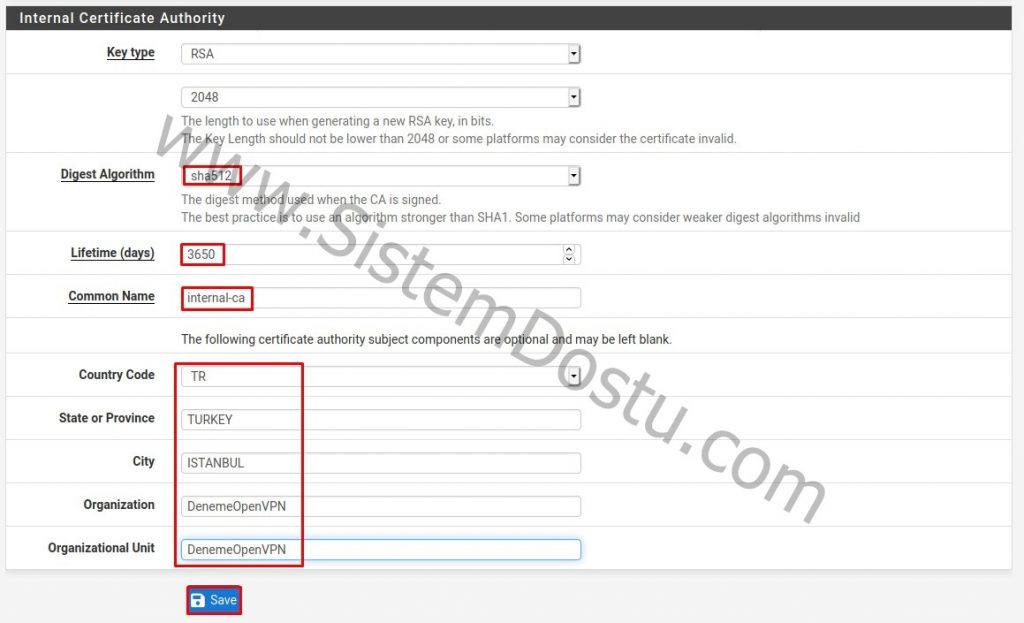

Internal Certificate Authority alanında :

Digest Algorithm alanını sha512 olarak en yüksek Kriptolama anahtarını seçiyorum.

Lifetime (days) kısmında belirlediğiniz gün sayısı kadar sertifikamız geçerli olacaktır.

Common Name alanını otomatik olarak internal-ca olarak doldurmaktadır bu alanı değiştirmek zorunda değilsiniz.

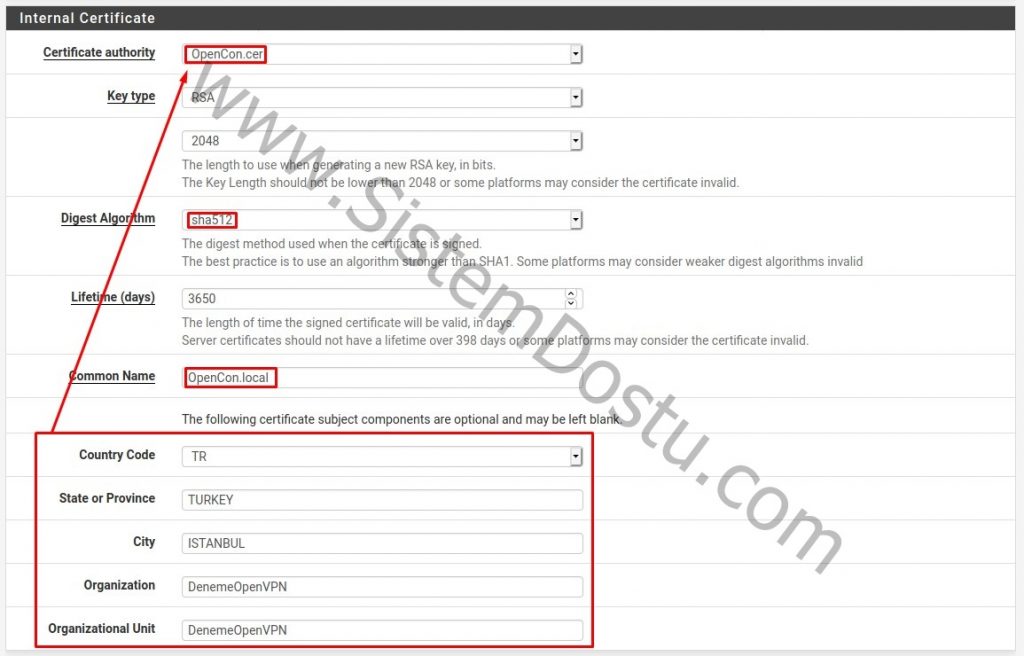

Country Code alanına TR, State or Province alanına TURKEY, City alanına ISTANBUL, Organization ve Organizational Unit kısımlarını ise istediğiniz gibi doldurun.

Bu alanları tamamladıktan sonra Save tuşu ile yapmış olduğunuz değişiklikleri kayıt edin.

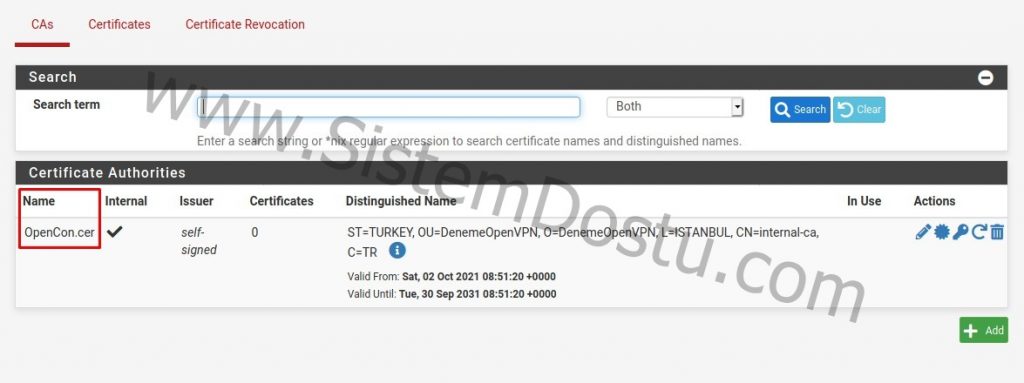

OpenVPN’in kullanacağı sertifikayı bizim için PFSense cihazımız oluşturdu.

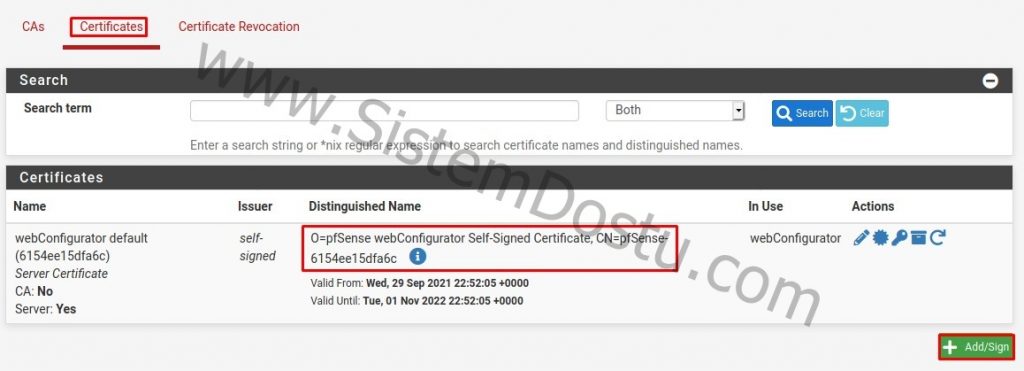

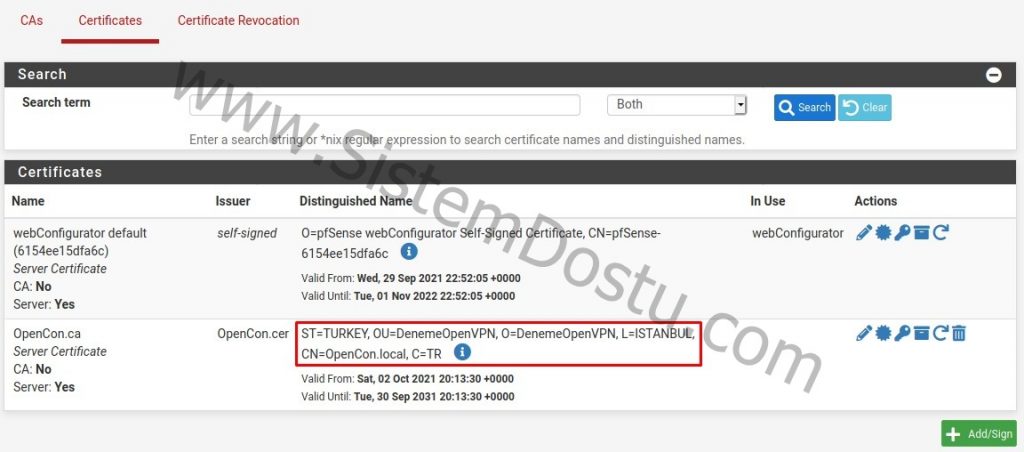

Daha sonra Certificates alanında Server tarafı için sertifika oluşturulması gerekmektedir bundan dolayı bu alanı tıklıyorum. Açılan ekran da kullanılan Web arayüzü için oluşturulan sertifikayı görüyorsunuz. Bir adette OpenVPN’in server tarafı için bir sertifika oluşturulması gerekmektedir. Bunun için +Add/Sign butonuna tıklıyoruz.

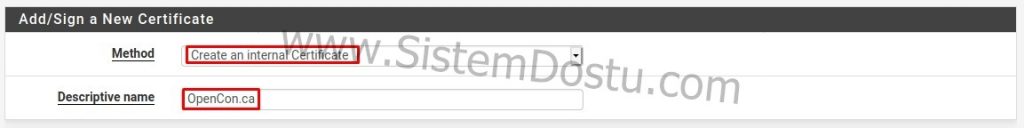

Add/Sign a New Certificate alanında :

Method olarak Create an internal Certificate’i seçiyoruz.

Descriptive name kısmında ise Sonunda “.ca” lı bir sertifika ismi giriyoruz.

Internal Certificate alanında :

Certificate Authority kısmında bir önceki oluşturmuş olduğumuz sertifikayı seçiyoruz. Bu sayede aşağıdaki Country Code vs. alanları otomatik olarak dolmaktadır.

Digest Algorithm alanında ise sha512 seçiyorum diğer sertifika ile Kriptolama anahtarının aynı olması için.

Common Name kısmına ise bir domain belirliyoruz.

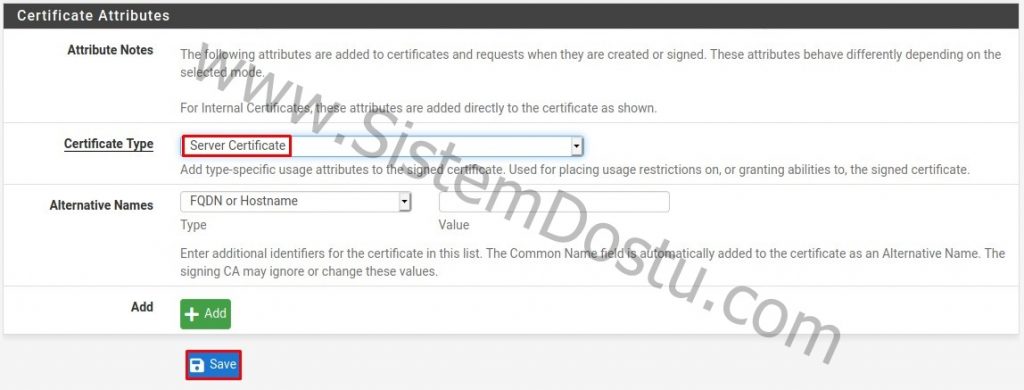

Certificate Attributes alanında :

Certificate Type olarak Server Certificate seçmeniz gerekmektedir. Bu alanı User Certificate olarak seçerseniz bu sertifikayı oluşturulacak olan kullanıcılar için atayacaktır. Bunun olmasını istemediğimiz için Server Certificate olarak seçmekteyiz.

Bu sayede sertifika oluşturma kısmını tamamlamış oluyoruz.

– OpenVPN Ayarlamaları :

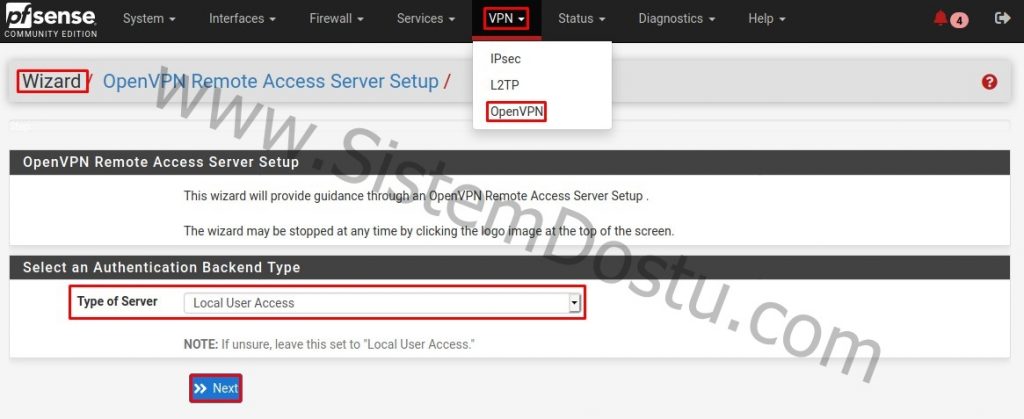

VPN > OpenVPN yolu izlenir ve Wizard sekmesine tıklanır. OpenVPN sayfasında ayrıntılı olarak tanımlamaları yapabileceğiniz alanlar mevcuttur ancak ben Wizard üzerinden kolay kurulumu anlatacağım daha sonra içerisini sizde kontrol edersiniz.

Type of Server = Local User Access olarak belirliyorum. Bu sayede PFSense kullanıcıları ile VPN yapabilmeniz mümkün olacaktır. Bu seçeneğin yerine RADIUS ya da LDAP’da seçebilirsiniz. Nasıl ayarlamak istediğinize bağlıdır.

Next ile devam ediyoruz.

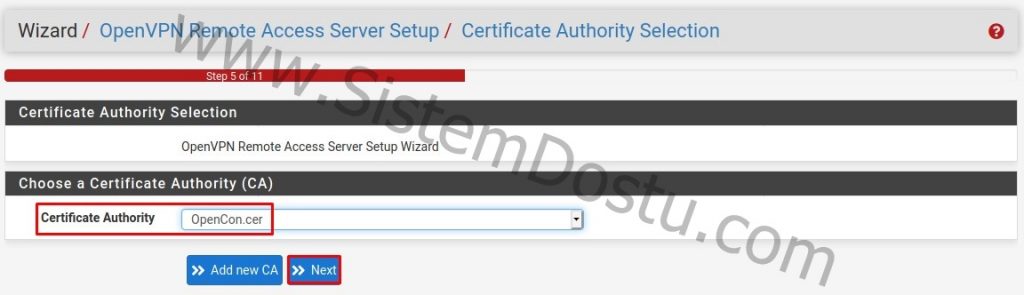

Certificate Authority kısmında ise oluşturmuş olduğumuz SelfSigned sertifikasını kullanacağız bundan dolayı bunu seçiyoruz.

Siz bu kısımda farklı sertifikalarınız varsa bunlarıda buraya ekleyebilirsiniz Add new CA butonuyla. Daha sonra Next ile devam ediyoruz.

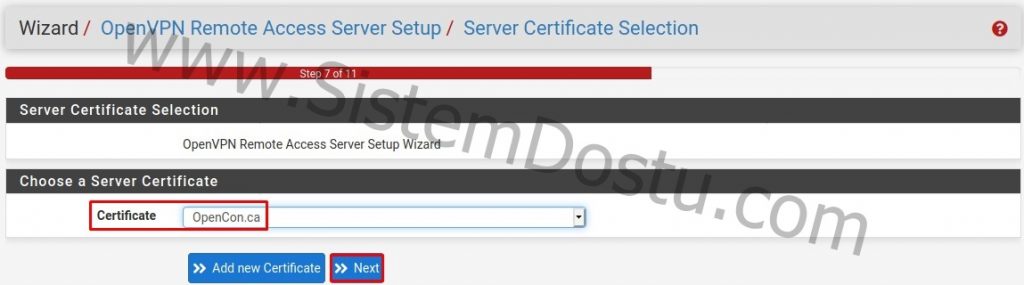

Bir sonraki adımda ise Server Side sertifika seçmemizi istiyor bu kısımda da Certificate alanında oluşturduğumuz diğer sertifikayı seçerek Next ile devam ediyoruz.

General OpenVPN Server Information alanında :

Interface = WAN olarak seçilmelidir. Bunun sebebi ise dışarıdan erişim olacağından dolayıdır.

Protocol = UDP on IPv4 only şeklinde seçiyorum. Bunun sebebi çoğu VPN Servisi UDP portları üzerinden çalıştırılır. Bundan dolayı bu şekilde seçim yapıyorum.

Local Port = 21194 olarak ayarlıyorum. Default portu 1194’dur.

Description = DenemeOpenVPN_Service olarak yazdım. Bu sayede servisimizin ne olduğunu anlıyoruz.

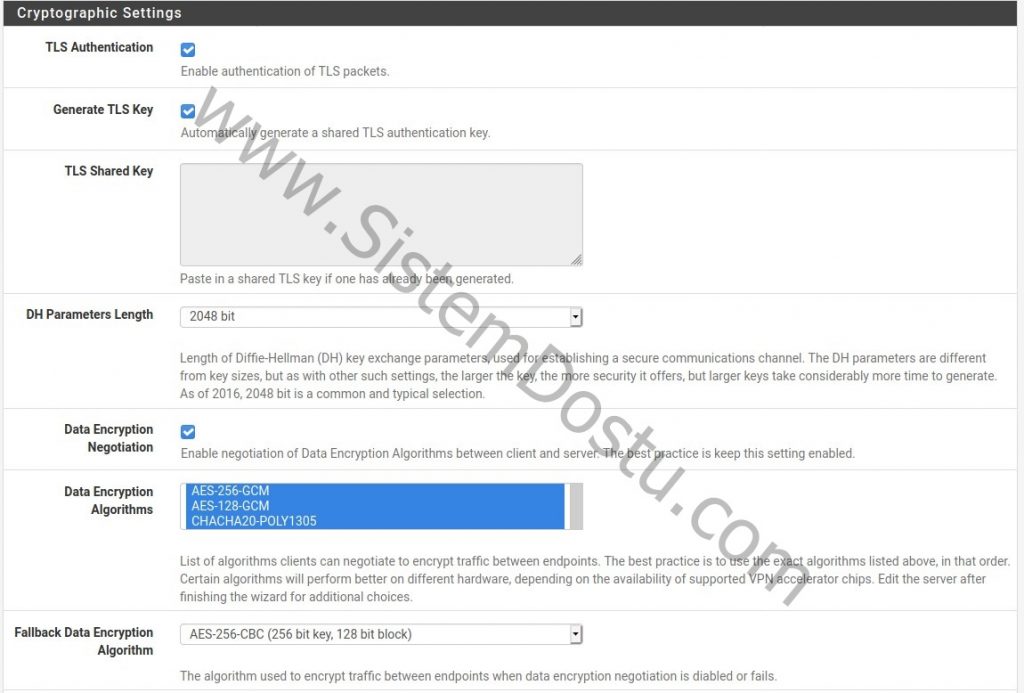

Cryptographic Settings ayarının ilk kısmını yukarıdaki şekilde görebilirsiniz. Burada herhangi bir ayar değiştirmiyoruz sistem otomatik olarak olması gereken ayarları bizim için işaretlemiş durumda.

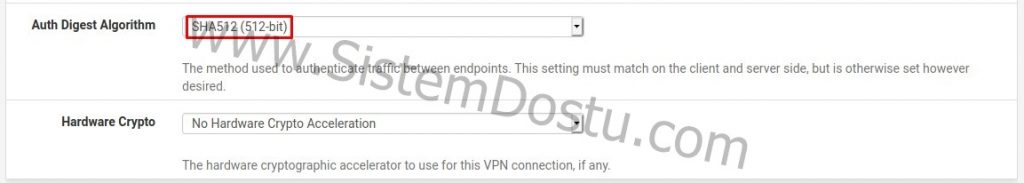

İkinci kısmında ise Auth Digest Algorithm alanında SHA512 olarak diğer sertifikalarımızda da seçtiğimiz gibi bu alanı değiştiriyoruz.

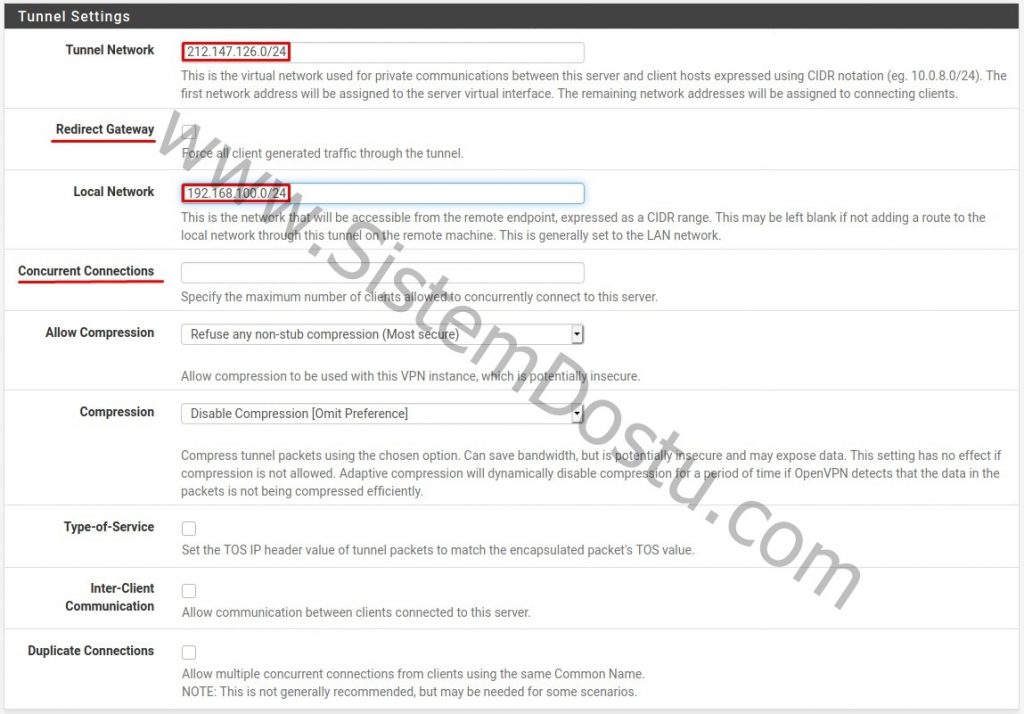

Tunnel Settings Altında ise :

Tunnel Network = 212.147.124.0/24 olarak bir ip verdim. Bu kısımda dikkat etmeniz gereken ise Local alanlarda kullanılan ip blocklarından buraya ip yazmamanızdır. Bunun nedeni ise evden bağlanan kullanıcının ip aralığından yazarsanız, o kullanıcı vpn yaptığında sizin sistemlerinize erişemeyecektir. Bu kısım önemlidir atlanılmaması gerekmektedir.

Redirect Gateway kısmında ise işaretlemeniz durumunda VPN yapan kullanıcılarınızın internet akışı PFSense cihazından olacak şekilde ayarlanacaktır.

Local Network’ü ise 192.168.100.0/24 olarak yazdım. Çünkü PFSense üzerinde bulunan networklerinizi bu alana tanıtmanız gerekmektedir. Tanıtılmayan ip’lerde bulunan servislerinize, cihazlarınıza VPN yapan kişi erişemeyecektir.

Concurrent Connections kısmında gireceğiniz değer kadar kullanıcının aynı anda VPN yapmasına izin vermiş oluyorsunuz.

En altta bulunan ve işaretlemeyi unuttuğum Duplicate Connections kısmındaki ayarı aktif hale getirirseniz bir kullanıcı üzerinden birden fazla bağlantı sağlanmasına izin vermiş oluyorsunuz. Bu önerilen bir ayar değildir ve kullanılmaz.

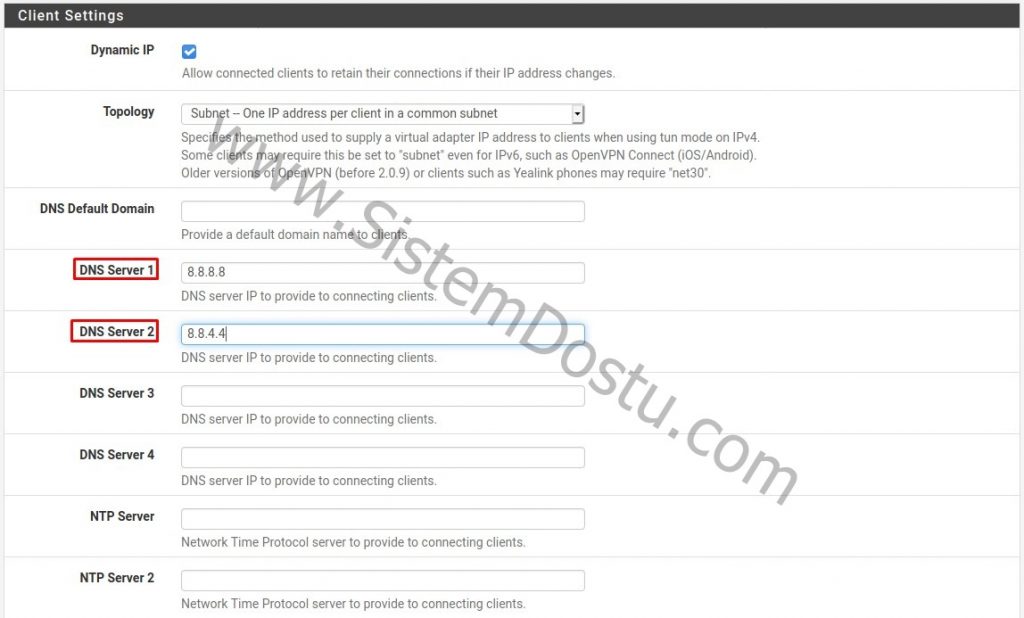

Client Setting ilk alanında ise DNS Server 1 ve DNS Server 2 alanlarına Google’ım DNS bilgilerini girdim. Ortamınızda AD tarzı cihazlar varsa, DNS’inizin ayrı olarak varsa bu bilgileri buraya doldurmanız gerekmektedir.

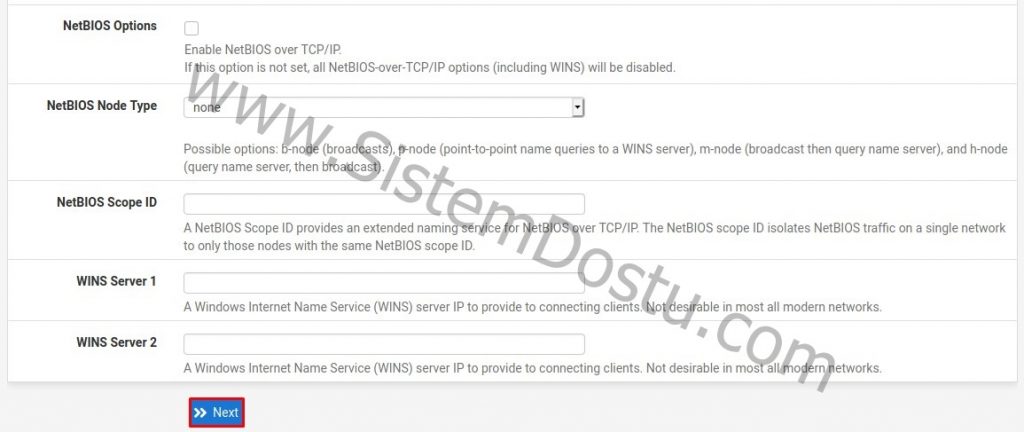

2. kısmında ise herhangi bir işlem yapmadan Next ile devam ediyoruz.

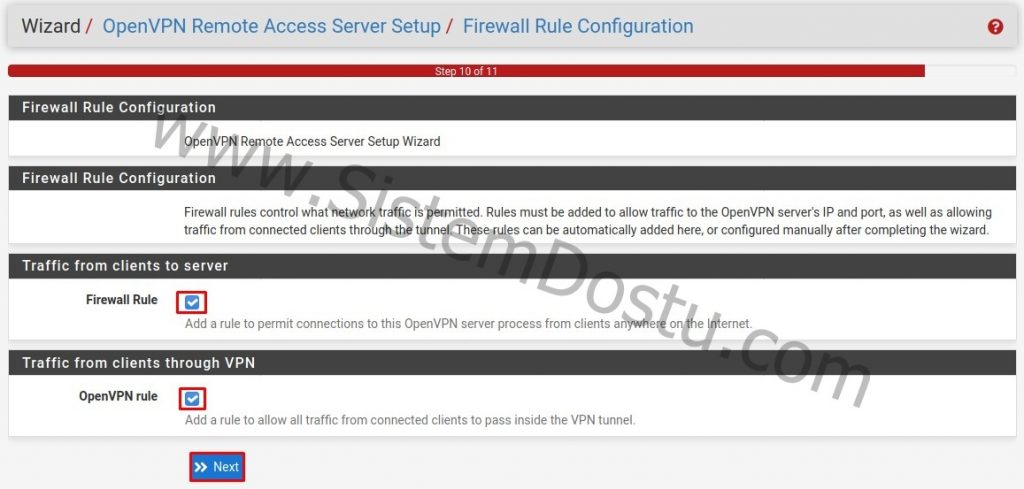

Traffic From Clients to Server kısmında bulunan Firewall Rule’un kutucuğunu işaretliyoruz. Bu sayede OpenVPN’nin çalışabilmesi için gerekli olan Firewall kurallarını otomatik olarak tanımlamasını sağladığımız alandır.

Traffic from clients through VPN kısmında bulunan OpenVPN Rule’un kutucuğunu işaretlediğimizde ise Firewall alanına OpenVPN tabı ekleyecek ve bu sayede OpenVPN bölümündeki kurallarla VPN üzerinden bağlanan kişilere Kısıtlamalar ya da İzinler sağlayabiliyor olacağız.

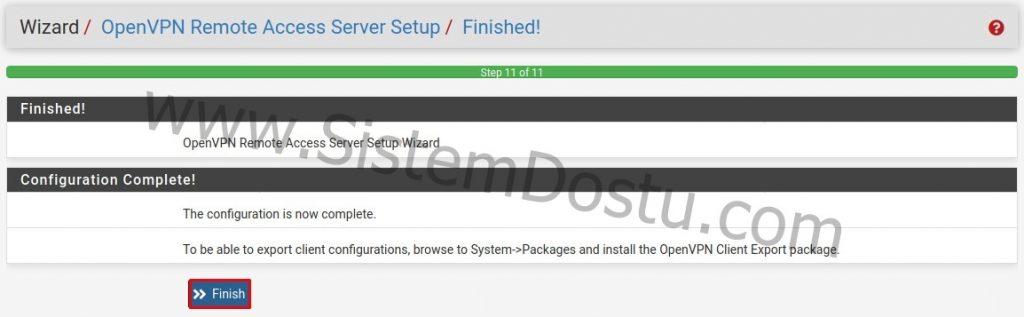

Kurulumumuz tamamlandı artık Finish tuşu ile VPN ayarlarımızı kullanmaya başlayabiliriz.

Oluşturmuş olduğumuz VPN ayarı bu şekilde gözükecektir.

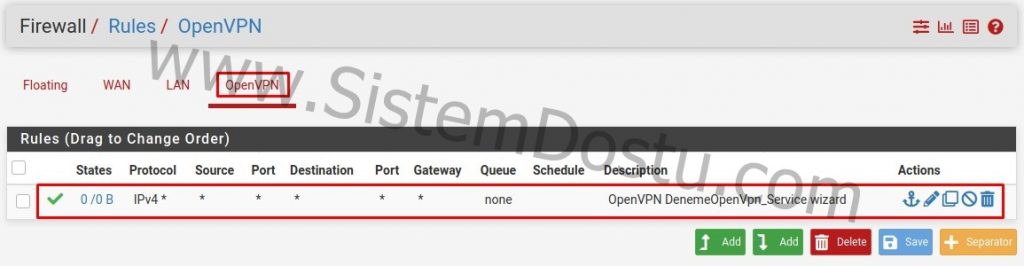

Firewall > Rules kısmında ise WAN tabına geliyoruz. Burada OpenVPN kuralının WAN bacağı için Permit olarak uygulandığını görüyoruz.

Aynı yol üzerinden OpenVPN tabına geldiğinizde ise Kullanıcıların, Local Networkümüze ulaşabilmesi için olan kuralında eklendiğini görüyoruz. İlerleyen aşamalarda buraya yazacağınız kurallar ile kullanıcıların VPN üzerinden bağlanacağı ya da bağlanamayacağı yerleri bu alandan belirleyeceksiniz.

Bu kısıma kadar olan kısımda PFSense te Self Signed Sertifika ile OpenVPN kurulumu yapmış olduk. Bir sonraki bölümde ise bağlanacak olan kullanıcıların oluşturulmasını anlatıyor olacağım.

Yararlı ve bilgilendirici bir yazı olmuştur umarım. Bir sonraki yazım için burayı tıklayabilirsiniz. Kolaylıklar dilerim.