PFSense Snort İşlemleri 1

Selamlar arkadaşlar bu makalemde sizlere PFSense eklentisi olan Snort’u anlatacağım. Kurulum ve ayarlamalarını sağlıyor olacağız.

Snort nedir?

Snort açık kaynak kodlu saldırı tespit ve engelleme sistem yazılımı olarak tanımlanabilir. İmza tabanlı olarak çalışan bu program, Protokol ve Anomali analizi yapabilme yeteneğine sahiptir. Kendi kurallarınızı oluşturmanıza olanak sağlayan bir yapıdadır. Ücretsiz bir PFSense eklentisidir.

Bu yapıyla birlikte öğrenmemiz gereken birkaç bilgiyide buradan sizlerle paylaşacağım.

Saldırı Önleme Sistemi (IPS = Intrusion Prevention System) nedir?

Bu teknoloji güvenlik açığı ihlallerini tespit etmek ve önlemek için ağ trafiği akışlarını inceler. Genellikle güvenlik duvarının hemen arkasında konumlandırılan IPS, tehlikeli içeriği olumsuz, güvenliği içeriği olumlu olarak seçen tamamlayıcı bir analiz katmanı sağlar. IPS’imizi kaynak ve hedef arasındaki bağlantı yoluna koyarak, paketleri anlık olarak analiz etmesini ve otomatik eylemler gerçekleştirerek engelleme ya da izin verilmesini sağlar.

Saldırı Önleme Sistemi Sınıfları :

– Network-Based Intrusion Prevention (NIPS) : Protokol analiz yöntemini kullanarak tüm ağdaki şüpheli durumları tespit edebilir.

– Wireless Intrusion Prevention System (WIPS) : Kablosuz ağ protokolünü izleyerek kablosuz ağda oluşan şüpheli durumları tespit eder.

– Network Behavior Analysis (NBA) : Ağ trafiğindeki davranışların analizinde kullanılmaktadır.

– Host-Based Intrusion Prevention (HIPS) : Ana bilgisayara yönelik olan saldırıları engellemek için kullanılır.

SIGNATURE (İmza) nedir?

Signature’lar IPS ve IDS gibi sistemlerde ihlalleri belirlemek için kullanılan bir dizi kurala verilen addır. Sensors (Sensörler) sayesinde mevcut imzaları değiştirebilir ve yeni imzalar tanımlayabiliriz.

Signature Alarms (İmza Alarmları) :

Sisteme gelen Saldırı ya da İhlale karşı sistemin ne yanıt vereceğini belirleyen imza türleridir.

– False-Positive : Normal Trafik veya Olumlu bir haraket tarafından oluşturulan alarmdır.

– False-Negative : Yanlış Trafik algılandığında ve buna karşı herhangi bir imza tetiklenmediğinde oluşturulan alarmdır.

– True-Positive : Saldırıya karşı imza doğru şekilde tetiklendiğinde oluşturulan ve Rahatsız edici trafik tespit edildiğinde oluşan alarmdır.

– True-Negative : Gerçek olmayan bir saldırı yakalandığında ve analizi sonucu herhangi bir imza tetiklenmediğinde oluşan alarmdır.

Saldırı Tespit Sistemi (IDS = Intrusion Detection System) nedir?

Güvenlik analistleri için araç olarak tasarlanmış yazılımsal ve donanımsal bir öğedir. IDS, Temel olarak Ağ Trafiği Etkinliğini izlemek, Analiz etmek ve kullanıcı ya da kurumu bu güvenlik açıklarına ve saldırılara karşı uyarmak üzerine yapılandırılmış bir sistemdir. IDS’de güvenlik duvarının hemen arkasında konumlandırılmaktadır.

Saldırı Tespit Sınıfları :

– Network Intrusion Detection Systems (NIDS) : Ağ üzerine yerleştirilen bir IDS, tüm trafiği izler. Tüm ağ ve alt ağlarında Trafiği geçirme analizi yapar ve bu trafiği bilinen saldırıların kitaplığı ile eşleştirir. Bu sayede bir saldırı ya da anormalik gerçekleştiğinde uyarılarda bulunur.

– Host Intrusion Detection Systems (HIDS) : Herhangi bir cihazın üzerine kurulan Agent ile işletim sistemini izler ve verileri günlük dosyalarına yazar. Bu özellik tekil olarak bir cihazı izleyebilir. Bu yöntem çokda önerilmez ve kullanılmaz. Saldırılar sonucu sisteminize sızan biri tarafından çok kolay şekilde devre dışı bırakılabilir.

IDS’in kullandığı algılama yöntemleri :

– Signature-Based IDS : Zararlı oluşumların bilinen imzalarını tarar ve bulduğu sonuçları kullanıcıya iletir. Önceden belirlenen bir imza üzerinden zararlıyı karşılaştırdığından dolayı hızlı çalışmaktadır. Eksi yani ise güncellenmiş yeni bir saldırı olması durumunda listesindeki imzalar ile eşleştirememesi durumunda herhangi bir işlem yapmayacak olmasıdır.

– Anomaly-Based IDS : Bilinmeyen ve yeni saldırılar karşısında koruma sağlar. Ağ trafiğinde bulunan Anormal ve Potansiyel olacak olan saldırıları karşılaştırır ve tanımlar. Davranış kalıplarına dayalı bir yaklaşımı olmasından dolayı False-Positive alarmı çok üreten bir sistemdir.

– Pattern Matching IDS : Tek bir paket içerisinde bulunan sabit bir byte dizisini arar. Trafik incelemesini filtrelemek için, model genellikle bir hizmet, kaynak veya hedef ile ilişkilendirilir. Bir çok saldırı programların bilenen portlarından saldırı gerçekleştirmediği için saldıları tespit etmekte pek iyi değildir ve çok fazla False-Positive alarmı oluşturur.

– Protocol Decode-Based Analysis : Bu tür imzalar ile RFC’ler tarafından tanımlanan protokol ihlallerini ararlar.

– Heuristic-Based Analysis : Bir alarımın tetiklenip tetiklenmeceğini belirlemek için algoritmalar kullanır. Sezgisel tabanlı imzalar olarak adlandırılan bu tür, belirlli saldırı türlerini tespit etmenin tek yolu olsada, belirsiz ağ ortamlarına uyum sağlamaları için ayarlama ve modifikasyona ihtiyaç duyarlar. En çok CPU ve bellek tüketen türdür.

Şimdi bu kadar bilgi yüklemesinin ardından PFSense tarafında Snort’u kurmak için gerekli adımlara geçebiliriz.

PFSense Üzerinde Snort’u kurmak :

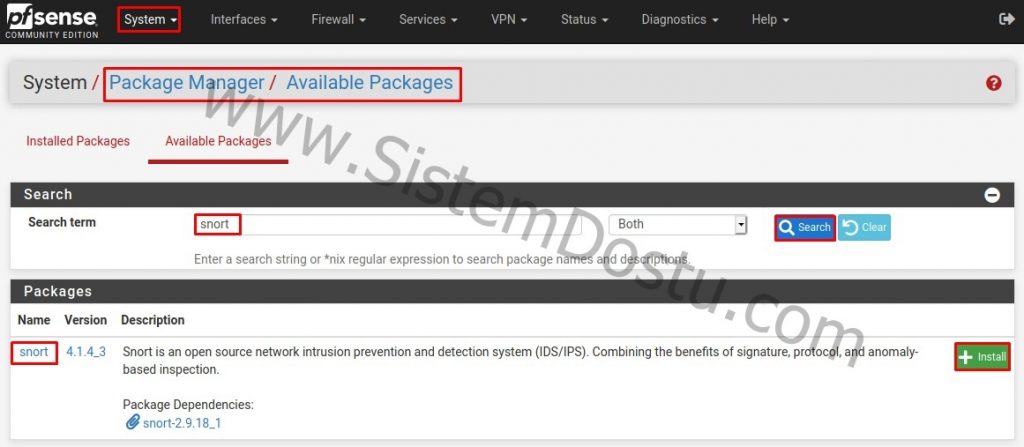

Yükleme işlemine başlamanız için System > Package Manager > Available Packages yolunu izlemelisiniz ardından Searh term kısmına Snort yazarak aratmalı ve çıkan paketi Install ile yüklemelisiniz.

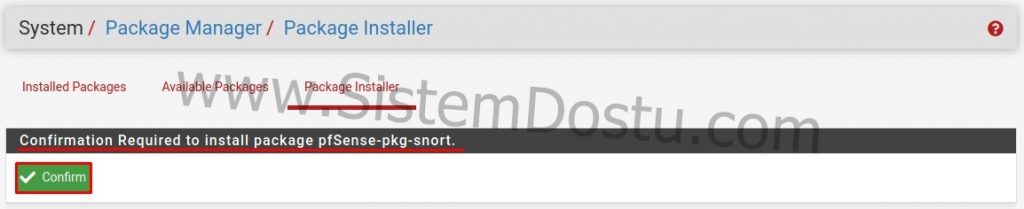

Paketi yüklemeyi onayladığınız kısımdır. Confirm diyerek yüklemesine başlatabilirsiniz.

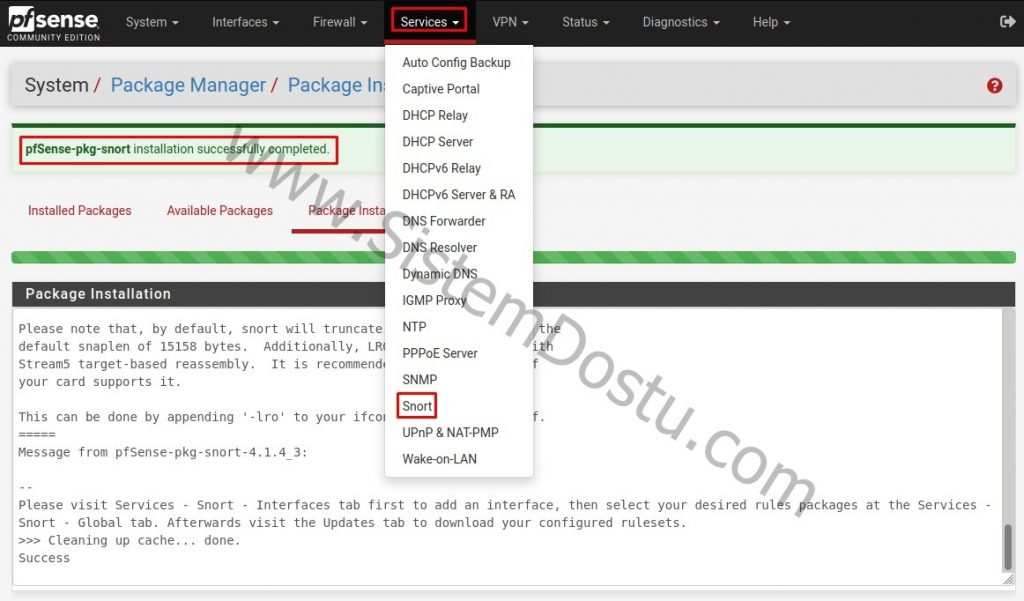

Paketin başarıyla yüklendiğini gösteren ekrandan sonra Services > Snort yolunun aktif olduğunu göreceksiniz.

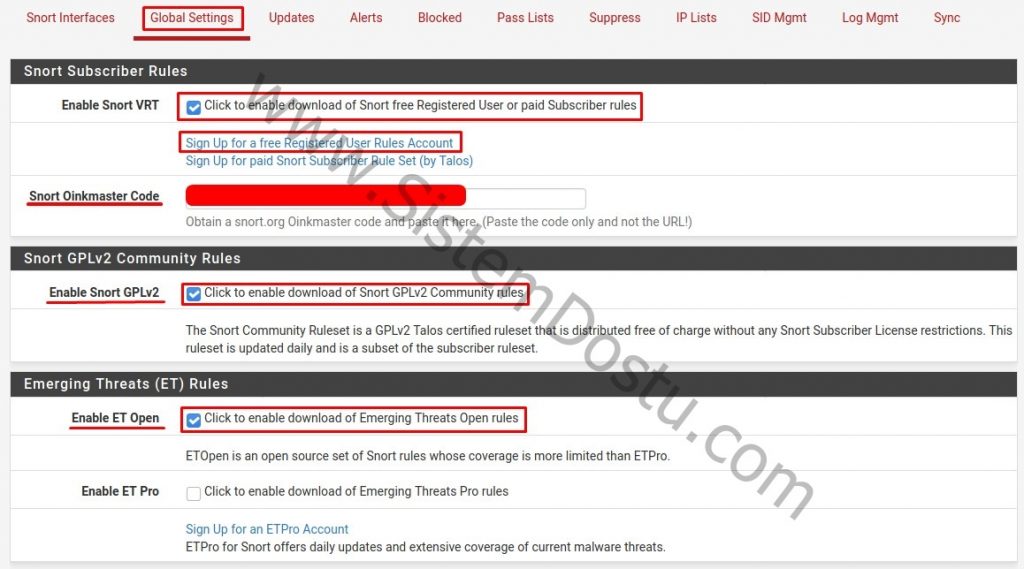

Global Settings tabı altında kural ayarlamalarını yapıyoruz. Enable Snort VRT seçeneğini seçiyoruz ve ardından Free Registered kısmından bir üyelik oluşturuyoruz.

Bu üyeliği oluşturduktan sonra kendi profilimize giriyoruz ve buradan Oinkcode’umuzu elde ediyoruz. Almış olduğumuz bu kod bilgisini Snort Oinkmaster Code alanına yapıştırıyoruz. NOT : burada ücretli kurallarında alınabileceğini unutmayın. Ücretsizlerde dahil olduğundan dolayı eğer ki ücret ödeyerek bir Code girecekseniz bunu kurulumun ilk başında yapmanız daha doğru çalışmasına yardımcı olacaktır.

Enable Snort GPLv2 ve Enable ET Open kısımlarınıda işaretliyorum.

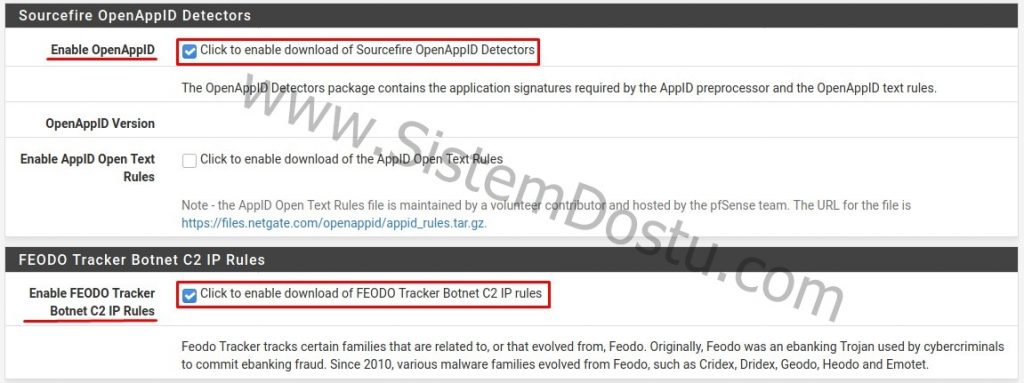

Enable OpenAppID ve Enable FEODO Tracker Botnet C2 IP Rules kısımlarınıda etkinleştiriyorum.

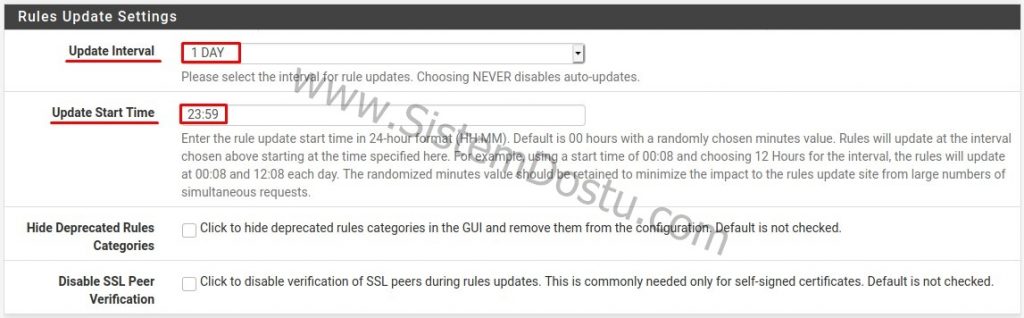

Rules Update Settings kısmında Update Interval’a girmiş olduğum 1 değeri ile, Update Start Time’a girmiş oldum 29:59 saat değeri ile cihazımız her gün 23:59’a eklenen yeni kuralları kontrol edecek ve güncelleme olması durumunda gerekli kurulumları otomatik olarak sağlayacaktır.

Bu ayarları bitirdikten sonra diğer alanlarda herhangi bir değişiklik yapmadan Save butonuna basıyoruz.

Daha sonra Updates kısmına geliyoruz ve Update Rules butonu ile aktifleştirmiş olduğumu bütün kuralların indirilmesini sağlıyoruz. Kuralların tam olarak indirilmiş hali yukarıdaki fotoğraftaki gibidir.

Makalemin bu kısmında size genel bilgiler, Snort programının PFSense üzerinde nasıl aktif edildiğini ve birkaç ufak ayardan bahsettim. Bir sonraki makalemde kaldığımız yerden devam edeceğiz. Umarım yararlı bir içerik olmuştur herkese kolaylıklar dilerim.