Selamlar arkadaşlar bu makalemde sizlere PFSense üzerinden LDAP işlemlerini anlatacağım. Bu işlemleri yaparken Univention UCS‘nin AD yazılımını kullanıyor olacağım. Bu yazılımı kullanmamın sebebi ise bu şekilde birkez deneyimlemiş olmamdan kaynaklıdır. Aynı şekilde kontrollerimi Windows Server Active Directory ilede yapacağım.

Bu sayede LDAP bağlantısı sağlamış olacağız ve PFSense üzerinde herhangi bir kullanıcı oluşturmadan AD içerisindeki kullanıcılar ile işlem sağlayabiliyor olacağız.

Yapımdan bahsetmem gerekirse :

PFSense : LAN = 192.168.1.107/24

UCS AD : 192.168.1.113/24

Windows 10 Client : DHCP otomatik ip alıyor.

PFSense ve UCS AD ayarlarından bahsetmeyeceğim sitem içerisinde aşağıdaki makaleleri okuyarak bunların kurulumu yapmanız mümkündür. 🙂

PFSense Kurulumu : Buraya Tıklayınız..

UCS AD Kurulumu : Buraya Tıklayınız…

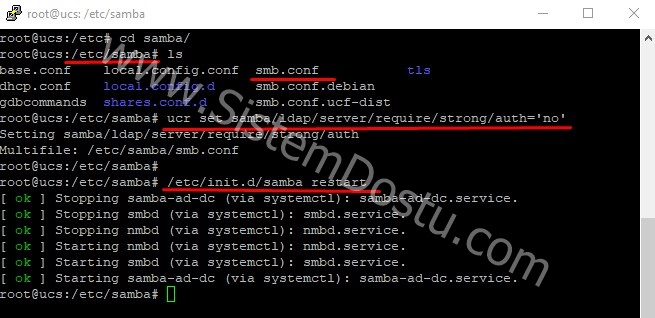

İlk olarak kurulu olan UCS‘nin Security seviyesini değiştirerek alt seviyelere çekmemiz gerekmektedir. Bu ayarı yapmamız durumunda LDAP bağlantılarına izin vermemektedir.

Bunun için ilk önce Putty yardımı ile UCS konsol ekranına bağlanıyorsunuz. smb.conf dosyasında değişiklik yapacağız. Bu dosyayı /etc/samba/ altında bulabilirsiniz.

ucr set samba/ldap/server/require/strong/auth=’no’

//Bu kod sayesinde dosyanın içerisinde değişiklik yapmış oluyoruz.

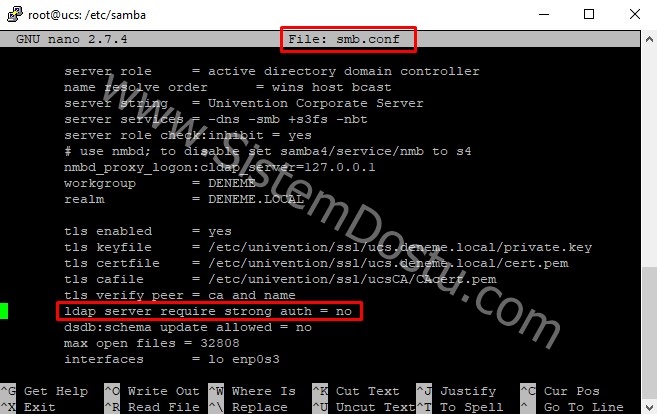

Değiştirdiğimiz alanda yukarıdaki kısımdır. Bu sayede LDAP yaparken herhangi bir sorun yaşamayacağız.

/etc/init.d/samba restart

//Bu komut ile samba servisimize restart atmış oluyoruz.

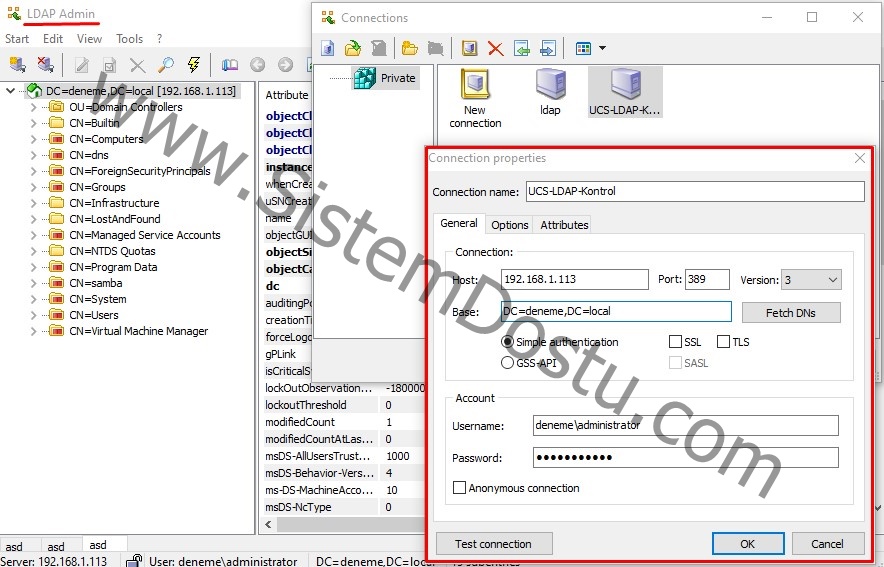

LDAP bağlantısı çalışıyor mu kontrol etmek için LDAP-Admin programını kullanıyorum :

Oluşturulan bu bağlantı ile UCS sistemim üzerinde kullanıcılar ile LDAP bağlantısı sağlayabiliyor muyum kontrol ediyorum. Solda gördüğünüz liste başarılı bir şekilde giriş yapıldığından dolayı gelmektedir.

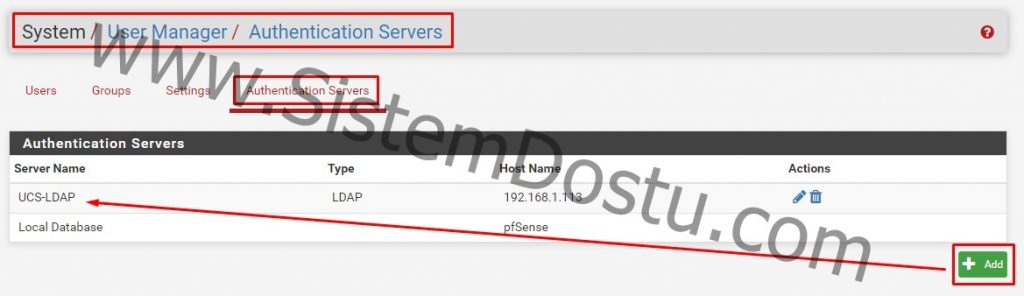

PFSense ayarlarımıza geçebiliriz :

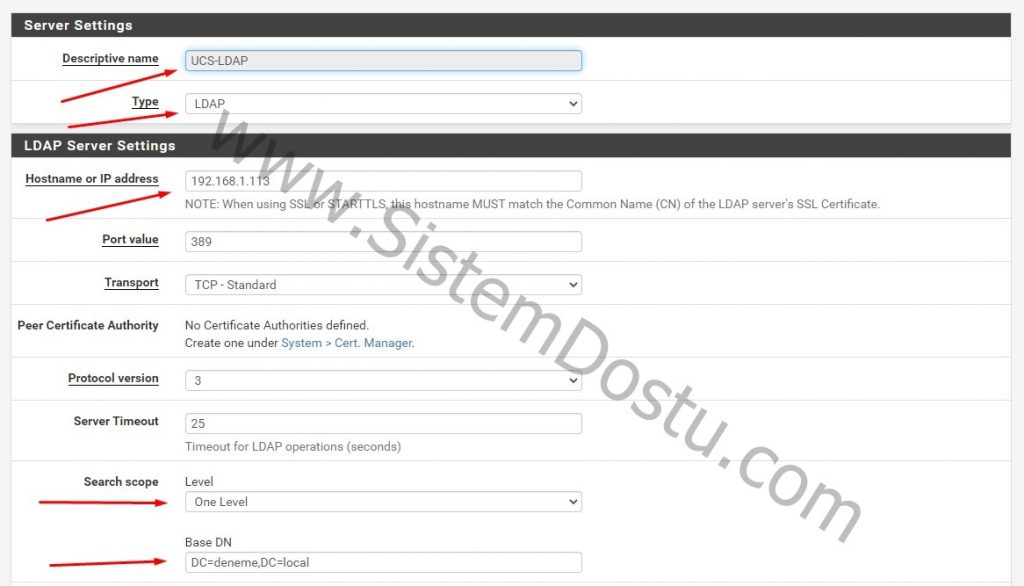

İlk olarak System / User Manager / Authentication Servers yolunu izlemeli ve +Add tuşu ile yeni bir Authentication Server eklemelisiniz. UCS-LDAP dediğim cihaz benim eklediğimdir. Aşağıdaki adımlarla sizde aynısından oluşturmalısınız.

Descriptive name alanına UCS-LDAP olarak adımızı girdik.

TYPE olarak LDAP olacağını belirttik.

Hostname or IP Address kısmına AD‘mizin IP ya da Full Name olarak cihaz adınız girdik.

Altta bulunan diğer beş kısım otomatik olarak gelmektedir.

Search Scope kısmını One Level olarak seçtik.

Base DN kısmına ise DC=deneme,DC=local olarak domain adımızı girdik.

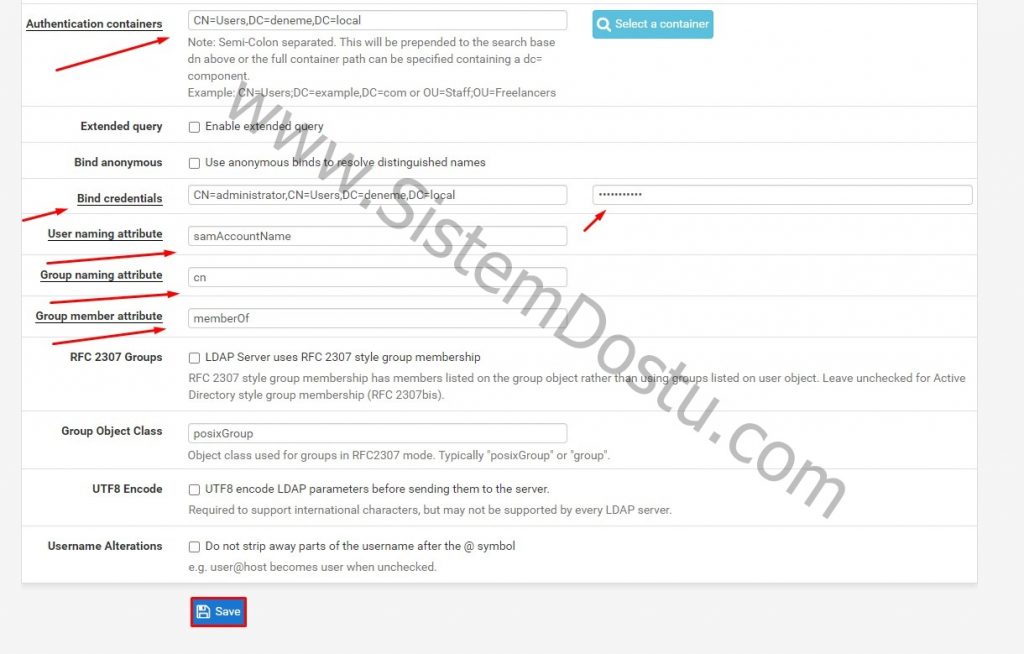

Authentication Containers kısmına ise CN=Users,DC=deneme,DC=local Domainimizde bulunan kullanıcıların olduğu alanı belirttik.

Bind Credentials kısmına ise CN=administrator,DC=deneme,DC=local cihazımızdaki admin kullanıcının bilgilerini girdik ardından Password alanına kullanıcımızın şifre bilgisini girdik.

User Naming Attribute alanına ise samAccountName bilgisini yazdık.

Group Naming Attribute kısmına ise cn bilgisini,

Group Member Attribute kısmına ise memberOf bilgisini girdik.

Ardından Save tuşuna basarak kayıt işlemini yaptık.

Bu kısımda DC sunucumuzu LDAP server olarak artık PFSense cihazımıza tanıtmış olduk.

Kullanıcıların test edilmesi :

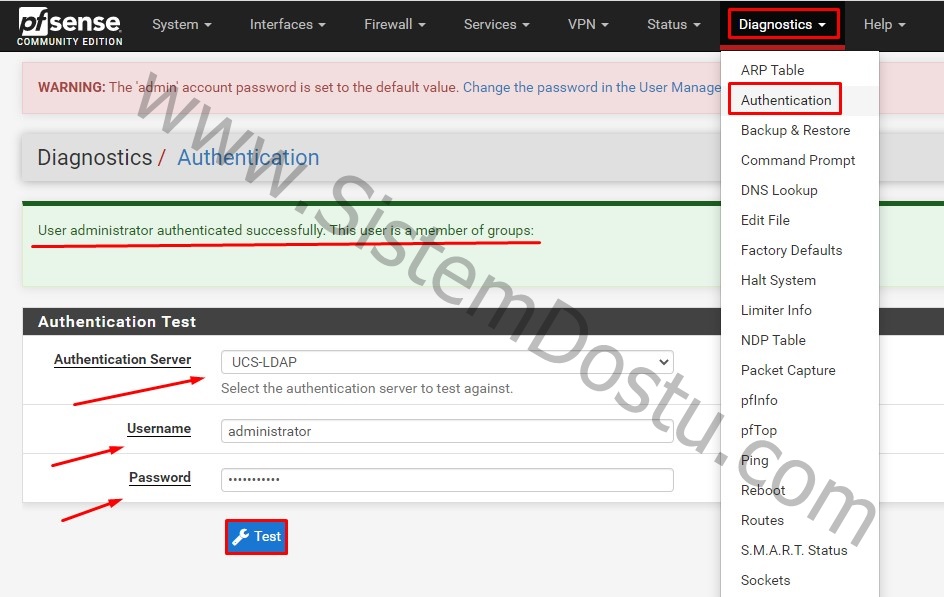

Kullanıcımızı test etmek için Diagnostics / Authentication kısmına geliyoruz.

Authentication Server olarak oluşturmuş olduğumuz UCS-LDAP serverı seçiyoruz. Username ve Password alanlarını gerekli bilgilerle dolduruyoruz ve ardından Test butonuna basıyoruz.

User Administrator authenticated successfully. This user is a member of groups:

mesajını almanız durumunda sisteminiz başarılı bir şekilde çalışıyor anlamına gelecektir.

Windows Server 2019 AD üzerinde işlemlerin yapılması :

Herhangi bir değişiklik yapmanıza gerek yoktur direk olarak çalışacaktır. Belki Firewall Inbound kurallarına 389 portunu izin verecek şekilde kural girmeniz daha yararlı olacaktır.

Yararlı olması dişleğiyle. Kolaylıklar dilerim.