Selamlar arkadaşlar bu makalemde sizlere Windows LAPS (Local Admin Password Solution) işlemleri hakkında bilgi vereceğim.

Nedir bu LAPS?

Kurumsal şirketlerde Veri Güvenliği son derecede önem teşkil ettiğinden dolayı bu alanda pek çok iyileştirme ve alt yapı yatırımları yapılmakta ve süreçler geliştirilmektedir. Verilere olan erişimin önemi olduğu kadar hatta daha hazla güvenliğinin sağlanmasının önemi vardır.

Kurumsal şirketlerin Domain ortamında bulunan cihazların Yerel Yönetici Kullanıcısının (Local Administrator) şifreleri aynı olmaktadır.LAPS sayesinde Domain ortamında olan cihazların yerel Local Administrator şifreleri birbirinden farklı olacak şekilde ayarlanabilmekte ve bu Güvenlik için gerekmektedir. Belirlenen bu şifrelere ihtiyaç duyan Kullanıcı veya Gruplara yetki verilmesi durumunda erişilmesi sağlanmaktadır.

– LAPS, Domain ortamı içerisinde bulunan makinelerin Yerel Yönetici Hesaplarının şifrelerini rastgele Atar, Değiştirir ve bunları Merkezi olarak Active Directory üzerinde saklar.

– Her bir cihaz için şifre bilgisi cihazın bilgisayar hesabı üzerindeki özel bir Öznitelik (Attribute) üzerinde tutulur ve bunları kimlerin okuyacağına karar verebilirsiniz.

– Bu Araç AD alt yapısını kullanır bundan dolayı herhangi ek bir programa ihtiyaç duymazsınız.

– Şifreler Kerberos Version 5 Protocol ve Advanced Encryption Standart (AES) ile güvenli bir şekilde saklanır.

– LAPS, GPO ile çalışmaktadır. Client-Side Extension (CSE)’dir.

Client’lara GPO yüklenirken aşağıdaki işlemleri gerçekleştirir :

– Administrator şifresinin süresinin dolup dolmadığını kontrol eder.

– Şifre süresi dolmuş ise yeni şifre üretir.

– Üretilen şifresinin, Şifre Politikasına uyumluluğunu kontrol eder.

– Öznitelik içerisinde yeni şifrenin saklanmasını ve yenilenen süre değerinin saklanmasını sağlar.

Lab’ın uygulanması :

İhtiyacımız olan ise bir Domain ortamı ve buna üye olan bir bilgisayar.

LAPS Kurulumu :

LAPS.x64.msi dosyasını çalıştırıyoruz. Karşımıza çıkan ekranda Next ile devam ediyoruz.

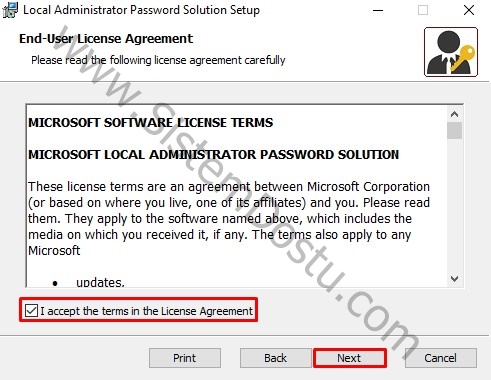

Sözleşme Onaylanır ve Next ile devam edilir.

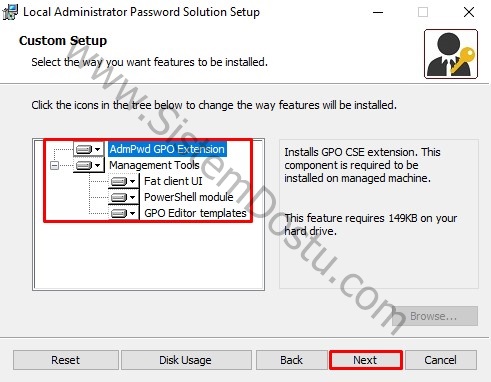

Bütün özellikleri aktif ettikten sonra Next tuşuna basıyoruz.

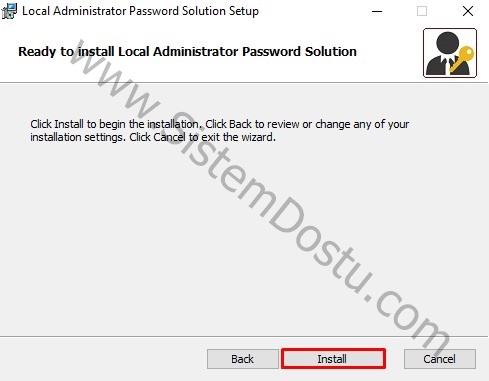

Ardından Install ile yükleme işlemine başlıyoruz.

Çok kısa bir yükleme işleminin ardından Finish ile sonlandırıyoruz.

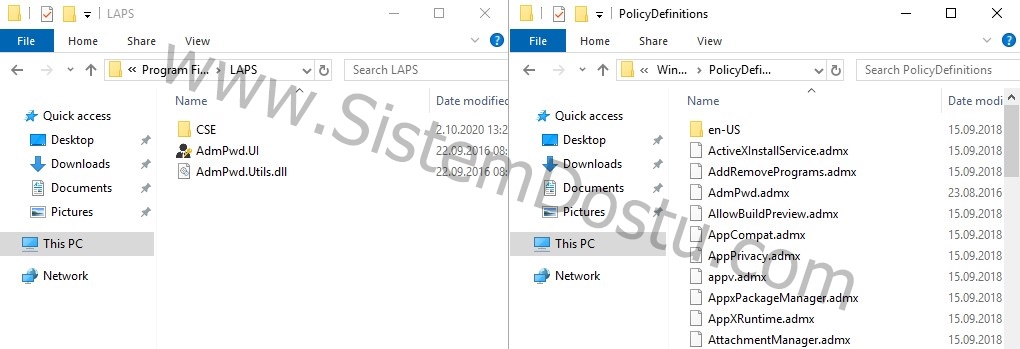

Yükleme işlemi tamamlandıktan sonra yukarıdaki fotoğrafta da örneklerini paylaştığım aşağıdaki Klasörler, Dosyalar ve Programlar oluşacaktır.

Fat client UI yüklerseniz eğer aşağıdaki klasörde ilgili dosyaları göreceksiniz.

%ProgramFiles%\LAPS

AdmPwd.UI.exe

AdmPwd.Utils.config

AdmPwd.Utils.dll

PowerShell module yüklerseniz aşağıdaki klasörde ilgili dosyaları göreceksiniz

%WINDIR%\System32\WindowsPowerShell\v1.0\Modules\AdmPwd.PS

AdmPwd.PS.dll

AdmPwd.PS.format.ps1xml

AdmPwd.PS.psd1

AdmPwd.Utils.config

AdmPwd.Utils.dll

%WINDIR%\System32\WindowsPowerShell\v1.0\Modules\AdmPwd.PS\en-us

AdmPwd.PS.dll-Help.xml

Group Policy files yüklemesini yaparsanız ki DC üzerinde bunu yapıyoruz aşağıdaki klasörde ilgili doyaları görebilirsiniz

%WINDIR%\PolicyDefinitions

AdmPwd.admx

%WINDIR%\PolicyDefinitions\en-US

AdmPwd.adml

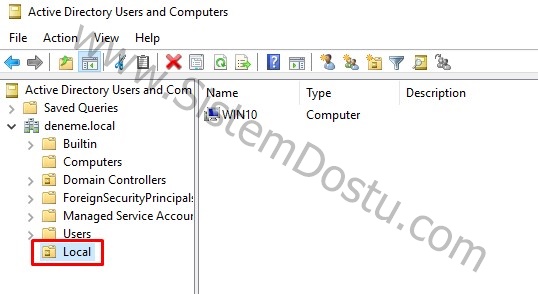

İşlemlere başlamadan önce AD üzerindeki hangi OU üzerinde işlem yapacağımızı belirlememiz gerekiyor.

Ben bunun için AD üzerinde Local OU’sunu belirledim. Unutmayın içerisinde Client cihazlarınız olmalı.

PowerShell üzerinde yapılan İşlemler :

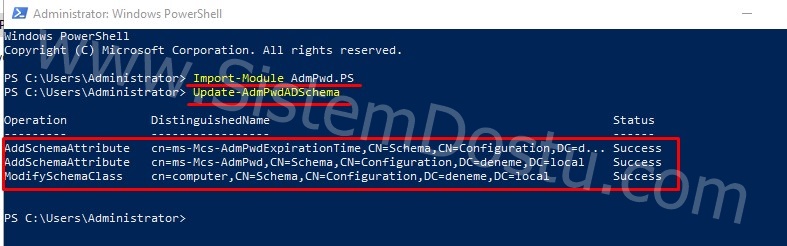

> Import-Module AdmPwd.PS

// Komutu ile Kurulum modülünü PowerShell’e dahil ediyoruz.

> Update-AdmPwdADSchema

// Komut ile AD üzerinde Schema genişletmesi yapılmaktadır ve Yukarıdaki fotoğrafta görülen üç Attribute eklenir.

Değiştirilen Local Admin Şifrelerini Kimlerin göreceğini belirlemek için aşağıdaki adımları kullanabilirsiniz :

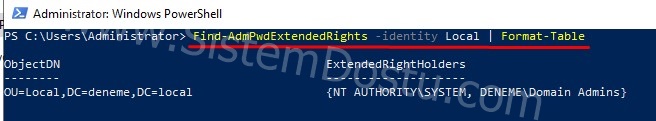

İlk olarak OU üzerinde kimlerin yetkisinin olduğunu görmemiz için,

> Find-AdmPwdExtendedRights –identity Local | Format-Table

// Komutunda bulunan Local Ou’umuzun ismidir.

Komutunu çalıştırıyoruz ve yukarıdaki fotoğrafta görüldüğü gibi Domain Admins grubunun yetkisi olduğunu görüyoruz.

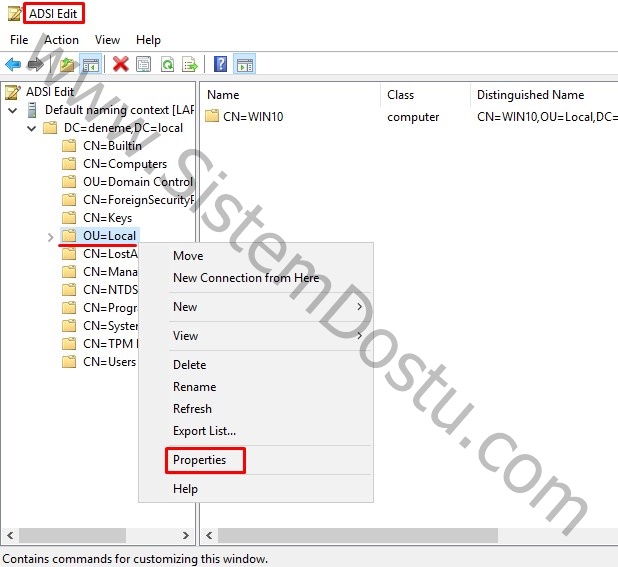

Eğer izin verdiğiniz gruplar dışında herhangi bir Security grubun şifrelerini görmesini istemiyorsanız. ADSI Edit üzerinde aşağıdaki adımları gerçekleştirmelisiniz.

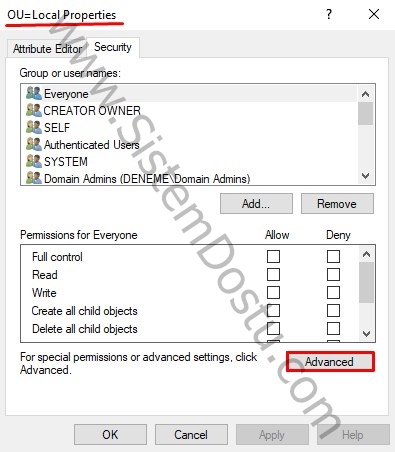

Açtığınız ADSI Edit penceresinde belirlediğiniz OU’ya sağ tıklıyoruz ve Properties diyoruz.

Properties penceresinde Security sekmesine geliyoruz ve Advanced tuşuna basıyoruz.

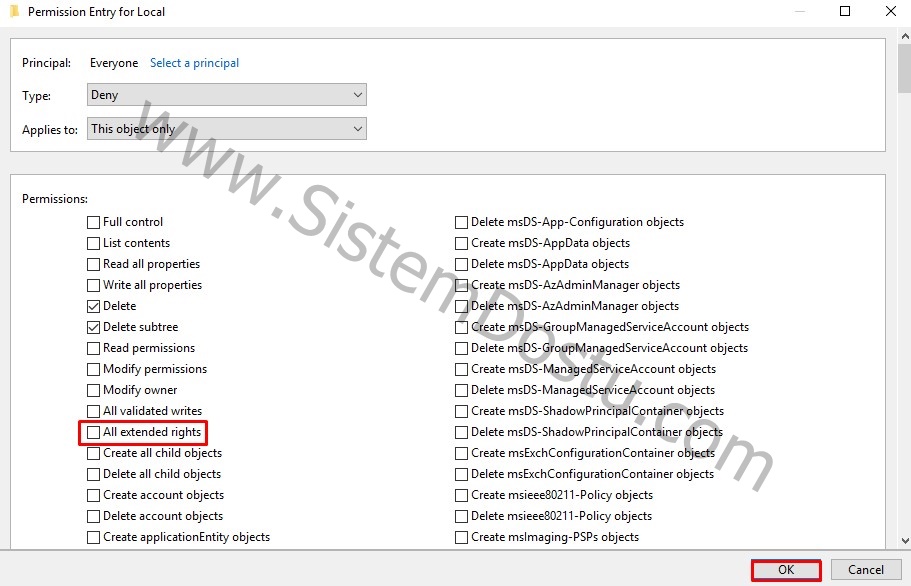

İstediğimiz Grup’u seçiyoruz ve Edit diyoruz.

Açılan pencerede All Extended Rights’ın işaretini kaldırıyoruz ve OK tuşuna basıyoruz. Bununla beraber şifrelere erişimde kalkmış oluyor.

Şifrelerin yönetimini yapacak Gruop’u oluşturmak :

Active Directory Users and Computers altında Users tabında sağ tıklayarak NEW à Group yolunu izliyor ve yeni bir grup oluşturuyoruz.

OU üzerinde PowerShell ile Parola değiştirme kuralını uygulama :

> Import-Module AdmPwd.PS

> Set-AdmPwdComputerSelfPermission –OrgUnit Local

// Komutuyla gerekli OU’ya izin veririz.

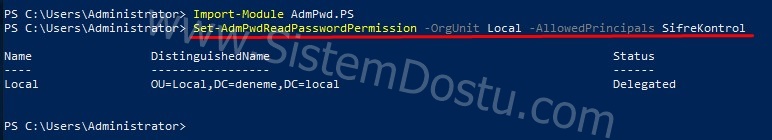

PowerShell ile şifreleri okuyacak olan Grupları ekleme işlemi :

> Import-Module AdmPwd.PS

> Set-AdmPwdReadPasswordPermission –OrgUnit Local –AllowedPrincipals SifreKontrol

// Komutu ile SifreKontrol grubuna Local OU’sunda şifre okuma izni verilmiştir.

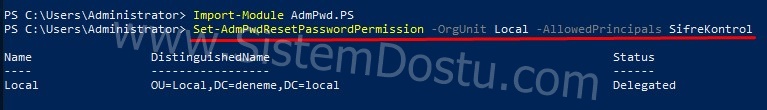

PowerShell ile şifreleri değiştirebilecek olan Grupları ekleme işlemi :

> Import-Module AdmPwd.PS

> Set-AdmPwdResetPasswordPermission –OrgUnit Local –AllowedPrincipals SifreKontrol

// Komutu ile SifreKontrol grubuna Local OU’sunda şifre değiştirme izni verilmiştir.

Bu kısımlar ile genel ayarlamalar bitmiştir.

Bir sonraki makalemde GPO ayarlamalarını ve Client ayalarmaları gösterilecektir.

Yardımcı olması dileğiyle kolaylıklar dilerim.