Windows Server 2016 to 2019 Domain Controller Migration Aşamaları

Selamlar arkadaşlar bu makalemde sizlere Windows Server 2016 üzerinde DC rolünde Primary olarak çalışan serverımızı Domain Controller Migration yaparak Windows Server 2019 sisteme taşıyacağız.

İlk olarak yapılması gerekenler anlatmak istiyorum. Primary DC olarak çalışan 2016 sistemimize gerekli IP atamalarını, Bilgisayar adını ve DC kurulumlarını tabiki tanımlamış olmanız gerekmektedir. Daha sonra Promote ettiğim Domain ortamınızın adını belirlemeli ve sisteme almalısınız. Ben örneğimde deneme.local olarak yapacağım.

Buradaki asıl amacımız ise Windows Server 2016 üzerinde çalışan Primary Domain özelliğimizi Windows Server 2019 üzerine taşımak olacaktır.

Hedef serverımız ise ilk olarak Standalone çalışan bir cihaz olarak kullanılacaktır. Hostname ve IP tanımlamarını yapmamızın ardından cihazımızı Domain ortamımıza (deneme.local) üye bir server yapmamız olacaktır.

Daha sonra Hedef cihazımızı Additional Domain Controller olarak kurulumunu sağlamamız gerekmektedir.

AD Additional Server Kurulumu İçin Buraya Tıklayın.

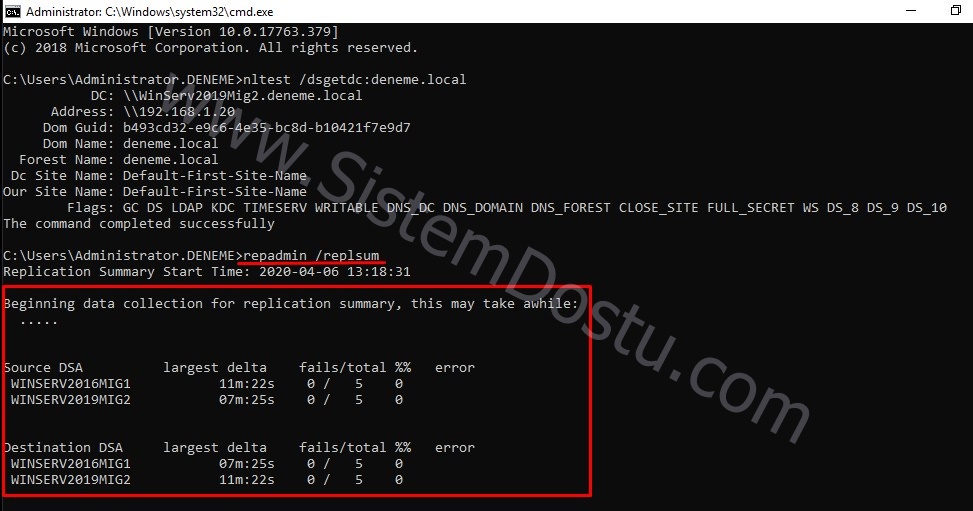

İlk olarak cihazların Replikasyon durumlarını kontrol etmek ile başlayalım. Readmin /replsum komutunu iki cihazımızda da çalıştıralım.

AD Partition’larının başarılı bir şekilde Replike olduklarını görmüş oluyoruz.

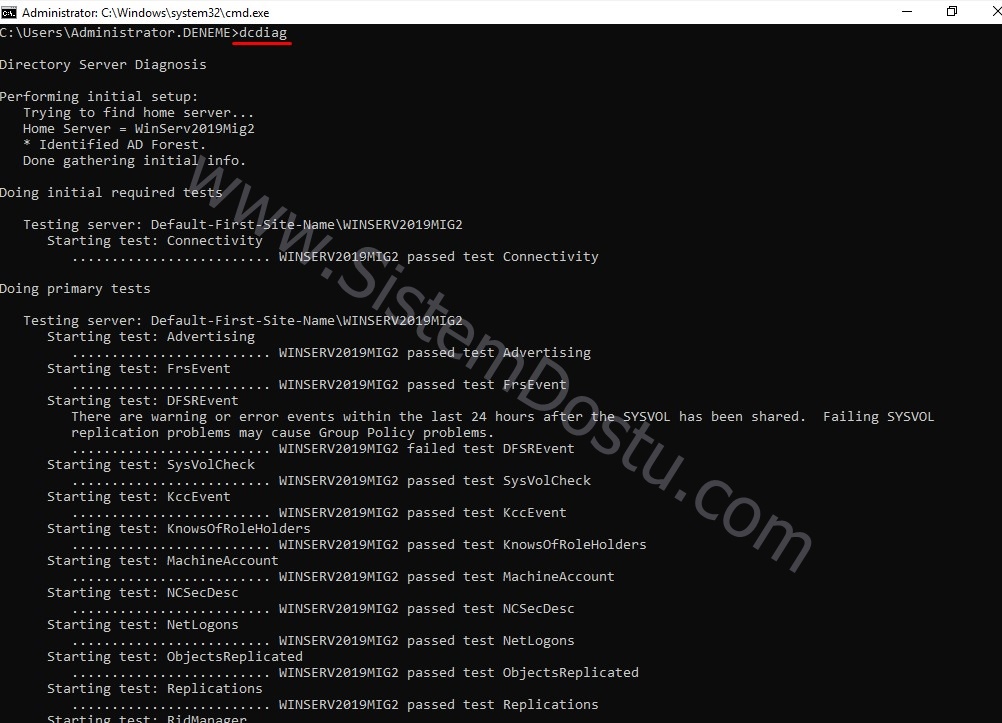

Daha sonra Dcdiag komutu ile Migration yapılacak olan Windows Server 2019 sistemimiz üzerinden Additional Domain Controller’ın düzgün çalışıp çalışmadığını kontrol ediyoruz.

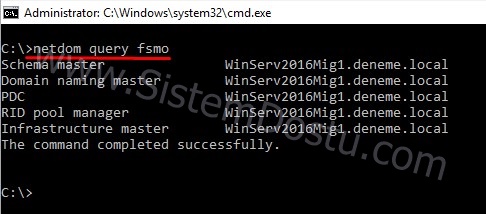

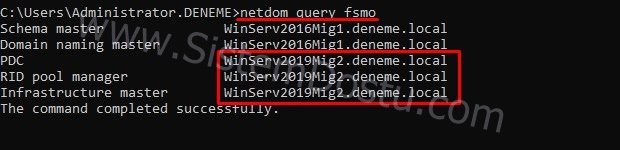

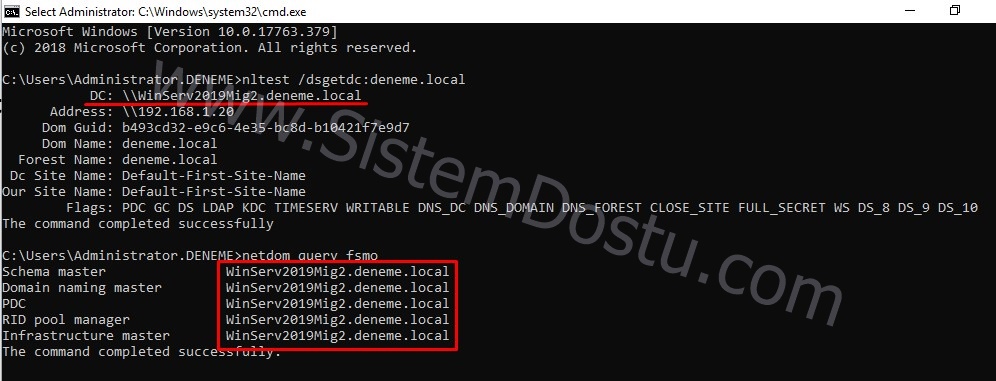

Migration işlemlerine başalamadan sonra olarak Windows Server 2016 olan ve Primary DC olarak çalışan cihazımda tüm rollerin olup olmadığını kontrol etmek amacıyla netdom query fsmo komutunu çalıştırıyorum. Gerekli rolleri gördükten sonra artık Migration işlemleri için herhangi bir sorun olmadığı anlamına gelmektedir. Yapmamız gereken bu Rollerimizi Windows Server 2019 sistemine taşımak olacaktır.

FSMO içerisinde bulunan Role’lerin ne işe yaradığını anlatayım :

1 – Schema Master : AD içerisinde bulunan Tüm Nesnelerin bilgilerini tutan yapıdır. Bu yapılar; Class (Sınıf)’lardan oluşmaktadır ve her bir sınıf içerisinde, o sınıfa ait Attribute (ÖzNitelik)’ler bulunmaktadır. Bir Objeye hangi bilgilerin kayıt edileceği, Attribute’ler tarafından tanımlanır. Forest içerisinde bulunan AD Object Classes (Nesne Sınıf)’ları ve bunlara ait Attribute’ler AD Schema yapısını oluşturmaktadır. Bundan dolayı AD’yi oluşturan başlıca nesne Schema Master’dır. Tüm AD’ye ait Object ve Attribute bilgileri ve güncellemeleri burada saklanmaktadır. Bu role sayesinde Schema yönetimi yapılması ve DC’ler arasında Replikasyon işlemlerinin yapılmasıda sağlanmış olunur ve Forest içerisinde tektirler. Forest bazında çalışmaktadır ve Primary Domain Controller’da olmalıdır. Ancak başka bir cihaza taşınabilirler.

2 – Domain Naming Master : Bu rol sayesinde Domain içerisine giren ve çıkan Objelerin bilgilerini tutar ve yönetir. ÖR : Forest içerisine yeni bir domain eklenmesi. Yapılan herhangi bir değişikliğin kontrolünü sağlayan roldür. Forest içerisinde tektir. Forest bazında çalışmaktadır ve Primary Domain Controller’da olmalıdır. Ancak başka bir cihaza taşınabilirler.

3 – PDC Emulator : Bu role diğerlerine nazaran en etkin ve yoğun kaynak kullanan roldür. Şifre Değişiklikleri, Şifre Resetleme ve Saat Senkronizasyonu, Group Policy ve SYSVOL paylaşım erişimlerini yönetir. DFS yapısınında güncel tutulmasını ve tutarlılığını sağlar. Burada önemli olan kısım bu Role’ün başka bir server’a taşınması Primary Domain Controller görevinin başka bir cihaza aktarılması anlamına gelmektedir.

4 – RID Master : AD içerisinde bulunan her bir Obje, Unique bir kimlik numarasına sahiplerdir. Bu numaralar nesneler oluşturulduğu anda otomatik olarak atanır. Bu benzersiz numaralara ise RID-Relative Identifier adı verilir. RID ataması yapılırken, AD objesinin oluştuğu Domain altında ilgili Domain’nin kimlik numarasıyla beraber atanırsa da buna SID-Security Identifier denir. Her Domain’de kendine ait sabit değerde bir SID-Security Identifier numarası vardır ve atanan her RID-Relative Identifier numarası, SID numarası altında atanmaktadır. Bu aşamada RID atama işlemlerini gerçekleştiren rolümüz RID Master’dır. Primary Domain Controller’ın kendi üzerinde 1,073,741,823 adet RID numarası barındırmaktadır. Domain ya da Forest ortamında bulunan Diğer DC’ler üzerinde sadece 400 adet RID numarası vardır ve Bu Addtional Domain’ler bu rakam tükenmeden bir 400 adet için tekrar Domain Controller ile iletişime geçer ve talepte bulunur. Bu işlemleri yapan rol’de RID Master’dır. Bu numaraların tükenmesi durumunda yeni objeler oluşturulamayacaktır.

5 – Infrastructure Master : Bir kullanıcının yeri değiştiği zaman, Group Policy ayarlarıda değişmektedir. OU‘dan OU‘ya taşıma yapılırken Update işlemlerinden bu role sorumludur. Domainler arasında bilgi alışverişi yapar ve güncel tutulmasını sağlar.

Yük Dengelemesi için : PDC Emulator, RID Master ve Infrastructure Master rolleri, yapınızda bulunan başka Additional Server’lara taşınarak yük dengelemesi sağlanabilir.

Sıra FSMO Rollerini taşıma işlemine geldi :

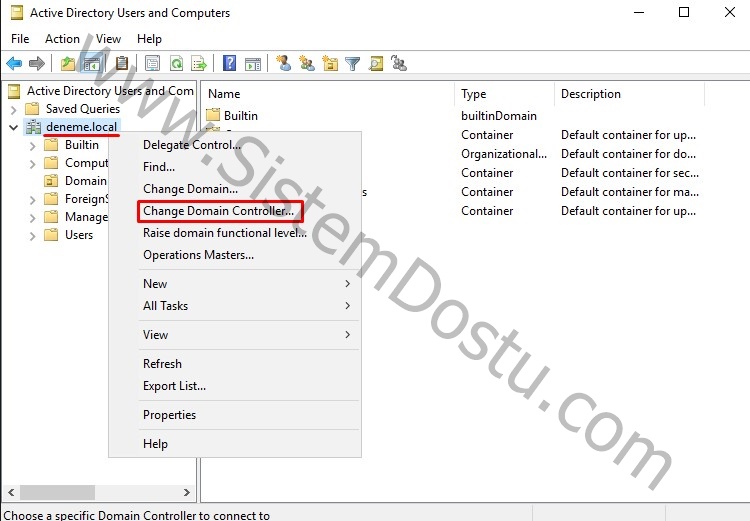

RID Master – PDC Emulator ve Infrastructure Master Role’lerinin taşımasıyla başlayacağım. Bunun için Windows Server 2016 işletim sistemim üzerinden Windows Server 2019 işletim sistemine bağlantı sağlamamız gerek. Bu Roller Active Directory Users and Computers üzerinden taşınmaktadır.

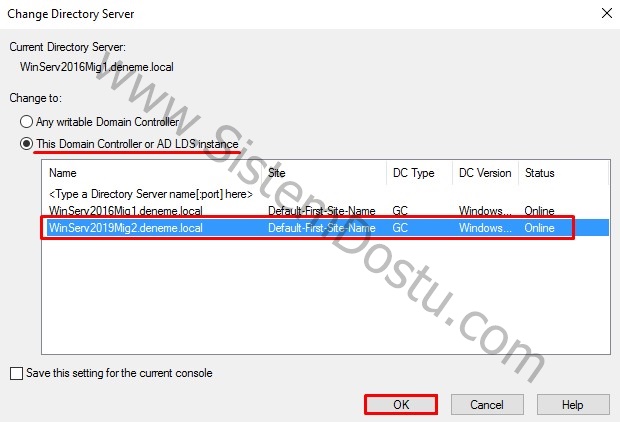

Domain adımıza sağ tıklıyoruz ve Change Domain Controller… butonuna tıklıyoruz.

Daha sonra This Domain Controller or AD LDS Instance seçeneğini seçerek Target işletim sistemimizi seçiyoruz ve OK tuşuna basıyoruz.

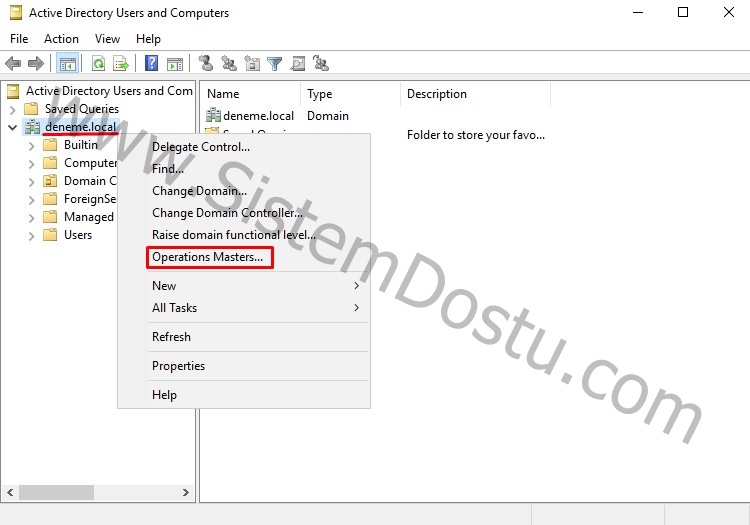

Daha sonra Target sistemimiz olan Windows Server 2019’a geçilir ve Active Directory Users and Computers ekranı açılır.

Daha sonra Domain adımıza sağ tıklanır ve Operations Masters… butonuna tıklanır.

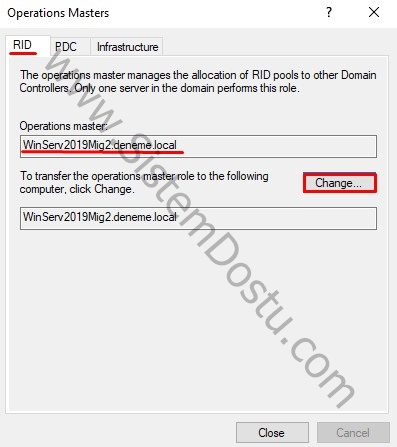

> RID Master Role Taşıması :

Açılan ekranda RID sekmesine gelinir ve Change… tuşuna basılır. Bu sayede Operations Master kutusundaki ismin değiştiğini göreceksiniz. Bu butona bastığınızda karşınıza çıkan uyarıya Yes demeniz gerekmektedir. Taşımamız başarılı bir şekilde yapılmıştır.

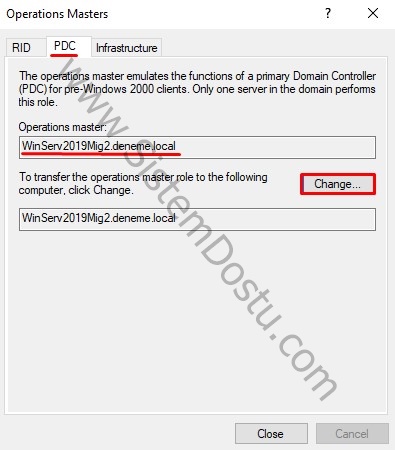

> PDC Emulator Role Taşıması :

Aynı şekilde PDC sekmesine gelecek ve Change… butonuna basarak değişimi sağlayacaksınız.

> Infrastructure Master Role Taşıması :

Aynı şekilde Infrastructure sekmesine gelecek ve Change… butonuna basarak değişimi sağlayacaksınız.

CMD ekranında netdom query fsmo komutu ile değişiklikleri kontrol edebilirsiniz. Taşıma işlemi başarılı bir şekilde yapılmıştır.

> Domain Naming Master Role Taşıması :

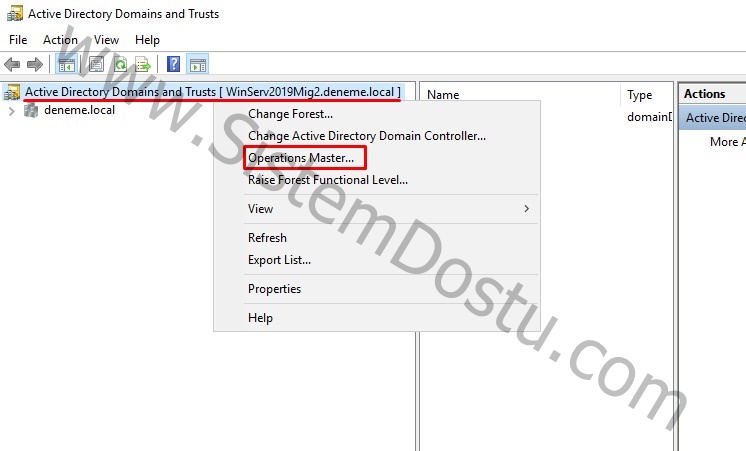

Bu Role Active Directory Domains and Trusts içerisinde bulunmaktadır.

Windows Server 2019 (Target) sistemimiz üzerinde ekranımızı açtıktan sonra Active Directory Domains and Trusts kısmına sağ tıklıyoruz ve Operations Master… alanına tıklıyoruz.

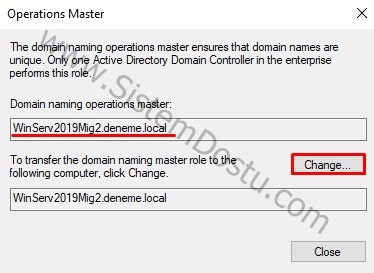

Açılan penceremizde Change… tuşuna basıyoruz ve Domain Naming Operations Master alanında bulunan adın değiştiğini görüyoruz. Çıkan uyarı Yes diyerek ilerliyoruz.

> Schema Master Role Taşıması :

Sistem içerisinde herhangi bir paneli olmayan tek role’dür. MMC ekranlarında görüntüleyemezsiniz.

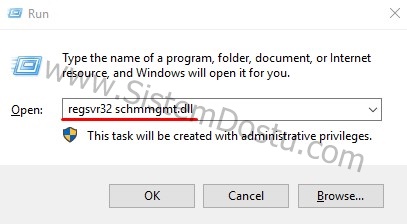

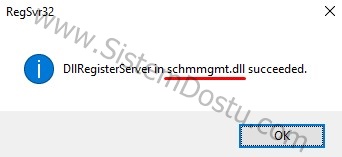

Windows + R tuşu ile Run penceresini açmalısınız ve ardından Regsvr32 schmmgmt.dll kodunu çalıştırmalısınız.

Başarılı bir şekilde schmmgmt.dll yüklendiğini gösteren bir ekran gelecektir.

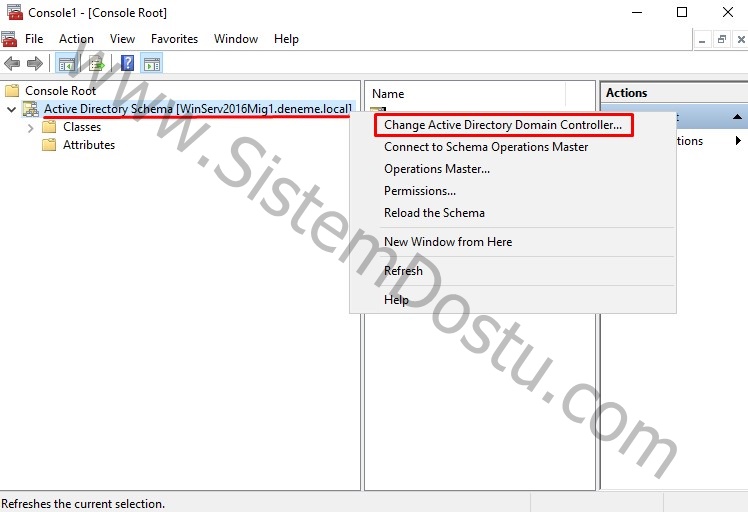

Daha sonra MMC penceresini açmalısınız. File > Add/Remove Snap-in… yolunu izlemeli ve açılan pencereden Active Directory Schema seçeneğini seçmelisiniz. Yukarıdaki ekran karşınıza açılacaktır. Active Directory Schema üzerine sağ tıklıyoruz ve Change Active Directory Domain Controller… seçeneğini seçiyoruz.

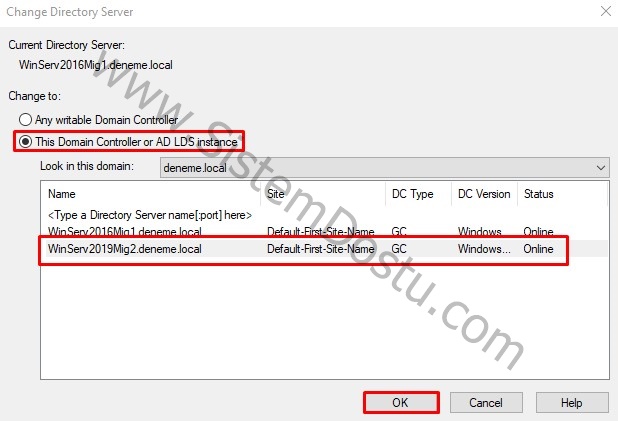

Açılan ekranda This Domain Controller or AD LDS Instance seçeneğini seçtikten sonra Target işletim sistemimizi seçip OK tuşuna basıyoruz.

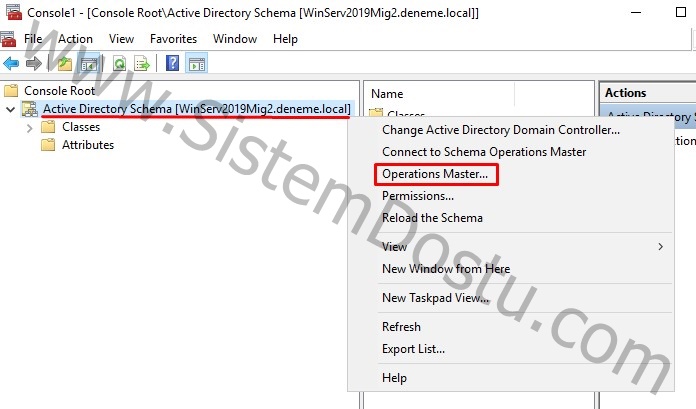

MMC ekranına geri dönüyoruz ve Active Directory Schema üzerine sağ tıklıyoruz ve Operations Master… seçeneğini seçiyoruz.

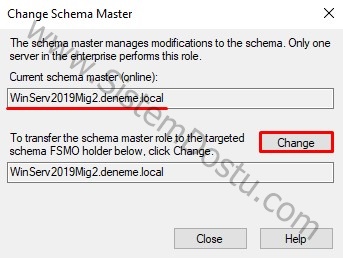

Change… butonuna basarak Current Schema Master (Online) alanında bulunan adın değişimini sağlayacaksınız.

İşlemlerin başarılı bir şekilde gerçekleştiğini teyit etmek amacıyla CMD ekranında kodlarımı tekrar çalıştırıyorum ve taşımanın gerçekleştiğini görüyorum.

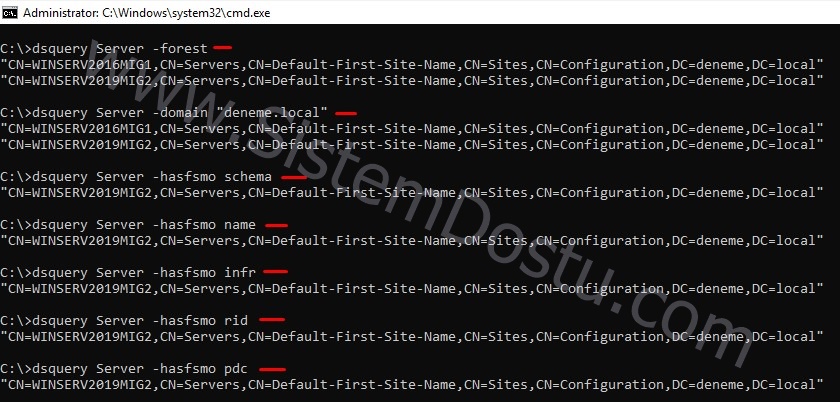

CMD Komutları ile İşlemlerimizin Kontrollerini Yapalım :

> dsquery Server –forest

> dsquery Server –domain “deneme.local”

> dsquery Server –hasfsmo schema

> dsquery Server –hasfsmo name

> dsquery Server –hasfsmo infr

> dsquery Server –hasfsmo rid

> dsquery Server –hasfsmo pdc

Komutları yardımıyla tek tek denemeniz ve sonuçları görmeniz mümkündür.

Gerekli Migration işlemini başarılı bir şekilde yapmış olduk. Bir Sonraki makalemde sizlere Migration işlemlerinden sonra Domain ve Forest Function Level Yükseltme konusunu anlatacağım.

Link’e tıklayarak konuya gitmeniz ve adımları uygulamanız gerekir.

Bir sonraki makalelerimde görüşmek dileğiyle kolay gelsin.

Önemli Not : Bu yazıyı yazdığım zamanlar çok okunacağını düşünmeden yazdığım için https://www.firatboyan.com/ sitesinden yararlanarak yazmışım. Fırat’ta siteme yorum yazarak en azından referans olarak bildirmem gerektiğini bana yorumlarda mükemmel tavrıyla bildirmiştir. Teşekkürler Fırat tabi ki referans olarak yazarım seni. Ricam diğer yazılarımı okuyarak sitenden aldığım başka bilgiler var ise onları da iletirsen altlarına referans olarak ekleyeyim. Senin sayende edindiğim bilgiler için de çok teşekkür ederim ama inan uygulayarak yazmaya çalıştım. Hakkını helal et.

nmnoztrk

güzel ve açıklayıcı anlatım olmuş, eline koluna sağlık. bilgilendirme için teşekkürler. bazı resimlerde hangi server ekranında işlem yapıldığını belirten bir yazı(resim içinde) olsaydı süper olurdu. bu işlemi 2012 server dan 2019 servere geçişte kullansak etkili olurmu? ekstra olarak birşey yapmamız gerekirmi?

teşekkürler selamlar.

Semih

Selamlar, öncelikle yorumun için teşekkür ederim. Evet adımları takip ederek 2012 to 2019 yapman da mümkün olacaktır. Kolaylıklar dilerim.

Fırat Boyan

Makale içeriklerimi kendin yazınmış gibi firatboyan.com’dan kopyalayıp yapıştırmışsın da insan bari bir referans gösterir. LinkedIn üzerinden bu durumu duyurmak durumundayım.

Semih

Selamlar Fırat,

Uyarını dikkate alacağım ve bundan sonra referanslarımı bildireceğim. Ticari bir amaç gütmeden kendime not olsun diye yazdığım yazılardı inan kötü bir düşüncem yok. 😀 yazının en altında internet sitenin adını yazdım en azından yazıma girenler daha geniş bir bilgi alabilecekleri senin sitenin ana sayfasını görmüş olurlar. 🙂 Hakkını helal et lütfen. Başarılarının devamını dilerim.